Интернет-преступники постоянно тестируют новые типы атак, с помощью которых они хотят получать деньги или данные от неугрожающих пользователей. Только те, кто знает о последних засадах киберпреступников, могут эффективно защитить себя.

Содержание

1. Фишинговые вирусы по-прежнему популярны 2. Атаки облака iCloud с данными iPhone и iPad 3. Атака водяных дыр — Атака водяных дыр 4. QR-коды ведут на зараженные сайты 5. Атаки на отдельных сотрудников компании 6. Модифицированные игры для Android 7. Взломанные сайты компаний и популярные порталы 8. Спам — старый, но все еще эффективный метод 9. Вирусные инфекции на компьютерах Apple 10. Червь NFC может атаковать смартфоны

Хотя видение растущей преступности не является оптимистичным, есть по крайней мере одна хорошая новость. При совершении финансовых транзакций многие клиенты онлайн-банка беспокоятся о безопасности . Компания Fiducia IT AG, являющаяся крупнейшим поставщиком ИТ-решений в Германии, предоставляющая услуги в основном в банковском и финансовом секторе, утверждает, что в 2012 году 31% пользователей банковских услуг использовали одноразовые кодовые карты для авторизации транзакций, а 28% проверяли. они используют токены. Преступникам до сих пор редко удавалось взломать обе эти защиты . Все больше клиентов понимают важность безопасности , поэтому количество краж в онлайн-банках уменьшилось.

С другой стороны, эффективная защита от краж в онлайн-банкинге означает, что цифровые преступники сосредоточились на преступлениях, в которых они все еще очень успешны. К ним относятся в первую очередь так называемые Фишинговые вирусы, такие как полицейские трояны .

1. Фишинговые вирусы постоянно популярны

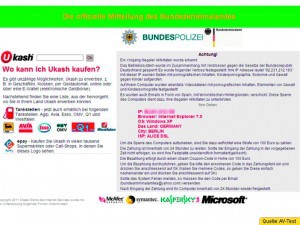

Вирусы шантажа — очень хороший источник дохода для онлайн-преступников. Полицейский троян стал самым известным примером вредоносного ПО такого типа. Общей чертой всех таких вирусов является блокировка компьютера жертвы и попытка вымогательства под некоторым предлогом.

Фишинговые вирусы парализуют зараженный компьютер, поэтому вы не можете снять блокировку, нажав [Ctrl Alt Delete] или перезапустив Windows. На экране появляется сообщение (предположительно, из полицейского управления или отдела киберпреступности), что незаконно полученный контент был найден на компьютере и, следовательно, будет оставаться заблокированным, пока пользователь не заплатит несколько сотен злотых. Оплата обычно производится через сайт Ukash. Некоторые варианты вируса также шифруют ресурсы, накопленные на жестком диске, что увеличивает силу убеждения в отношении шантажиста.

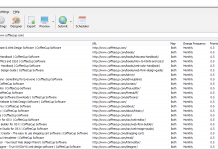

Фишинговые трояны обычно создаются с использованием специального программного обеспечения, которое позволяет собирать вирусы из готовых модулей, таких как блоки. С помощью таких инструментов киберпреступники могут снова и снова выпускать новые варианты злоумышленников (например, отображать предупреждения от других учреждений), даже если некоторые из них даже не могут программировать.

Питер Куган, эксперт по безопасности в Symantec, знает, откуда берутся комплекты для разработки вредоносных программ. Например, Silence of Winlocker оснащена графическим инструментом представления вредителей, специально разработанным для киберпреступников. Кроме того, он предоставляет пульт управления и руководство пользователя. Это стоит 250 долларов, и цена даже включает поддержку по электронной почте.

Пакет также содержит оговорку автора о том, что он не несет ответственности за любые правонарушения, совершенные с использованием его программного обеспечения. Как объясняет его создатель, Silence Winlocker предназначен для выявления недостатков безопасности в различных организациях и не может использоваться для совершения преступлений. Каждый пользователь приложения обязуется соблюдать действующее законодательство Российской Федерации и других стран. Таким образом, программист хочет защитить себя от правоохранительных органов в России. Он, вероятно, живет в этой стране.

Вирусы, приносящие деньги , распространяются так же, как и другие вредоносные программы, через зараженные веб-сайты, а также по электронной почте.

Средства защиты. Наилучшим средством защиты от подобных вторжений является регулярно обновляемое антивирусное программное обеспечение в сочетании с резервным копированием важных дисковых ресурсов. Такая копия стоит того, чтобы программа безопасности не справилась с фишинговым вирусом , который зашифровал личные файлы пользователя, хранящиеся на жестком диске. Способы удаления вируса самостоятельно описаны в статье « Безопасность — 10 часто задаваемых вопросов ».

Вирусы шантажа бродят не только в Польше. Олицетворение правоохранительных органов, а также разработчиков фирменного программного обеспечения вымогает деньги у пользователей из разных стран.

2. Облачные атаки iCloud с данными iPhone и iPad

Большинство людей, имеющих одну из последних моделей iPhone и iPad, используют облако iCloud. Операционная система хранит свои настройки в нем. Тем не менее, по запросу вы можете сохранить все содержимое iPhone или iPad в вышеупомянутом интернет-окне. Это кажется очень практичным и может быть сделано в мгновение ока. По сообщениям, в конце 2012 года 190 миллионов пользователей доверили свои данные облаку iCloud.

Специализируясь на инструментах взлома паролей, Elcomsoft определила, что посторонние лица могут легко получить доступ ко всем данным, хранящимся в облаке (подробности на http://blog.crackpassword.com/2013/02/icloud-m aking- пользователи-шпионы-на-себе / ; информация на английском). По общему признанию, злоумышленник должен получить Apple ID и пароль, но затем он может захватить все данные с iPhone и iPad, хотя у него никогда не было ни одного из этих устройств под рукой. И жертва даже не узнает, что случилось.

Средства защиты. Если вы используете службу iCloud, вы должны определить максимально длинный и сложный пароль и хранить его в очень безопасном месте.

Что грозит нам от киберпреступников?

Кандид Вюест, специалист по опасности, Symantec

Какие угрозы должны ожидать пользователи ПК в будущем?

В ближайшем будущем мы, безусловно, продолжим борьбу с троянами-вымогателями , поскольку киберпреступники в первую очередь заботятся о финансовой прибыли.

Какие угрозы ждут пользователей смартфонов?

Владельцы незащищенных смартфонов должны считаться с тем, что установленные в них приложения будут считывать личную информацию. В худшем случае может случиться, что скрытые в приложениях трояны незаметно подключатся к дорогим SMS-услугам премиум-класса.

Какие из вирусов наиболее опасны в этом году?

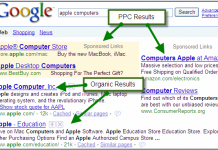

Самая большая опасность — это заражение через специально созданные веб-сайты. Внедренный в них вредоносный код использует уязвимости, например в средствах просмотра Java или PDF, для проникновения на компьютер жертвы. Чтобы заразить вашу систему, просто откройте измененный сайт. Ссылки на него распространяются преимущественно в социальных сетях. Таким образом, вы можете «получить» фишинговый или банковский троян во время работы в Интернете.

Как лучше защитить свой компьютер с Windows?

Пять золотых правил: регулярно обновляйте систему и установленное программное обеспечение, используйте безопасные пароли , соблюдайте осторожность, создавайте резервные копии и используйте комплексный пакет безопасности , такой как Norton.

3. Засада у водопоя — Атака водопоя

Прежде чем злоумышленник попытается проникнуть в компьютерную сеть предприятия или учреждения, он пытается найти уязвимость в своем брандмауэре. Однако в настоящее время брандмауэры настолько хорошо защищены, что прямого доступа к сети нет. Поэтому агрессор должен пойти в обход. Он может отправить соответствующее письмо одному из сотрудников, которое доставит троянца во внутреннюю сеть (см. Пункт 5). Кроме того, он может устроить засаду для сотрудников в местах, которые они часто посещают. Специалисты по безопасности назвали метод «Атака водопоя», заимствованный у охотничьего сообщества.

Охотник начинает у источника воды, потому что знает, что рано или поздно там появится игра, ставшая легкой целью. Напротив, киберпреступник, желая атаковать компанию, в которой работают, например, программисты, заражает веб-сайт, содержащий материалы, представляющие интерес для компьютерных экспертов. Если ваш сайт хорошо известен и содержит ценную информацию, он может рассчитывать на легкий захват. Однако для того, чтобы сайт мог переправлять вредоносный троянский код на компьютер программиста, должна существовать уязвимость в безопасности его операционной системы.

- 1

- 2

- strona Следующая страница