Coinmama, веб-сайт, который позволяет совершать «быстрые, безопасные и приятные» покупки с помощью кредитных карт — криптовалют Bitcoin и Ether, пострадала от взлома личных данных почти полумиллиона клиентов.

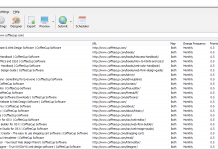

Coinmama считает, что скомпрометированные данные включают в себя около 450 000 адреса электронной почты и зашифрованные пароли тех пользователей, которые зарегистрировались до 5 августа 2017 года. В руководстве, опубликованном на своем веб-сайте, Coinmama связывает текущую утечку данных с более широкой волной нарушений, которые атаковали как минимум 30 различных веб-сайтов (в включая MyFitnessPal , Houzz и CoffeeMeetsBagel ), в результате чего страдают сотни миллионов пользователей.

Криминальные данные продаются на сайтах криминального подполья партиями, оцениваемыми в десятки тысяч долларов. В пакете данных, недавно предложенном хакером Gnosticplayers , 450 тысяч записи из Coinmama выставлены на продажу:

• 57 миллионов записей украдены с сайта Houzz

• 40 миллионов записей украдено с сайта потокового видео YouNow

• 18 миллионов записей были украдены с сайта бронирования путешествий Ixigo

• 5 миллионов записей украдено из командной игры StrongholdKingdoms

• 4 миллиона записей украдено с сайта настольной игры Roll20

• 1,8 миллиона записей украдено с файлообменного сайта Ge.tt

• 1 миллион записей украден с сайта владельцев домашних животных PetFlow .

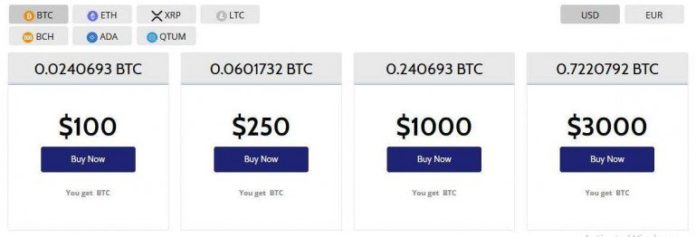

Данные, связанные с Coinmama, в настоящее время предлагаются хакером за 0,351 биткойна ($ 1358) . Они сопровождаются заверением, что в них содержится до 70000 взломанных паролей.

Мариуш Политович, технический инженер Bitdefender из Marken Antivirus Systems , советует: пользователи Coinmama должны сохранять спокойствие и разумность и менять свой пароль при первой же возможности. Как и в случае всех утечек данных, приводящих к раскрытию пароля, вам также необходимо убедиться, что пароль уникален (используя разные пароли в разных интернет-сервисах).

Интересно отметить, что аналитики по безопасности отмечают, что многие базы данных, скомпрометированные Gnosticplayers, вероятно, используют программное обеспечение PostgreSQL . Предполагается, что хакер, возможно, воспользовался уязвимостью в общедоступном исходном коде PostgreSQL, взломав тем самым отдельные сайты для получения ценных данных. Согласно T echCrunch , программисты, работающие с PostgreSQL , не знают ни о каких уязвимостях — исправленных или не исправленных, которые могут быть использованы хакером.

«При рассмотрении безопасности базы данных необходимо учитывать множество факторов, помимо самого программного обеспечения базы данных. Мы часто обнаруживали, что нарушение базы данных, управляемое PostgreSQL, реализуется не прямой атакой, а косвенной, использующей уязвимость в приложении, имеющем доступ к базе данных, или недостатки системы управления данными », — сказал Джонатан Кац. «Когда дело доходит до уязвимостей, в распоряжении сообщества PostgreSQL есть специальная команда специалистов, которая оценивает и решает проблемы и, в духе сотрудничества с открытым исходным кодом, прозрачно обучает и информирует наших пользователей о них».

Поскольку хакеру удается получить доступ к такому количеству конфиденциальных данных на стольких веб-сайтах, компаниям, использующим PostgreSQL, представляется разумным более внимательно изучить их инфраструктуру.

И эксперты Bitdefender добавляют: лучше найти уязвимости на вашем сайте, чем ждать, пока это сделает злонамеренный хакер.