Откуда полиция напугала вирус? Как обезопасить свою сеть WLAN? Что такое тихие текстовые сообщения и откуда они берутся? Мой смартфон нуждается в антивирусной защите? В материале ниже вы найдете ответы.

Содержание

1. Как избавиться от вируса, который угрожает полиции 2. Откуда исходит вирус UKASH 3. Где ноутбуки подвержены наибольшему риску кражи 4. Что важно в онлайн-банке 5. Под угрозой взлома моей беспроводной сети 6. Какая информация видна в общедоступных сетях Wi-Fi 7. Как эффективно удалять файлы 8. Что такое расположение ячеек 9. Что такое супер-вирусы 10. Должна ли ячейка быть защищена от вирусов

1. Как избавиться от вируса, который угрожает полиции

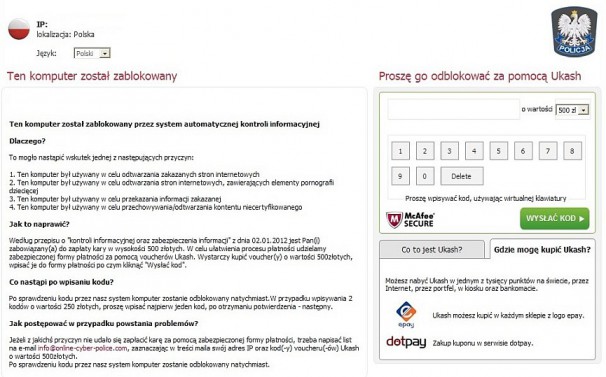

Вопрос — Посещая один из сайтов, я заразил мою систему вирусом. С тех пор он постоянно показывает сообщение, которое якобы поступает из департамента киберпреступности Главного управления полиции. Он призывает пользователя заплатить штраф в несколько сотен злотых (обычно 500 злотых), чтобы восстановить доступ к системе и файлам. Вы не можете обойти блокировку, нажав [Ctrl Alt Del] или перезапустив Windows. Как избавиться от вируса?

Ответ. Вы можете удалить вредителя несколькими способами. Мы не советуем выполнять требования преступников, потому что это вовсе не гарантирует успеха. Есть случаи, когда мошенники, несмотря на получение денег, не разблокировали компьютеры своих жертв. Ниже мы опишем один метод для начинающих, средних и опытных пользователей. Чем выше уровень сложности, тем тщательнее поиск злоумышленника и тем выше вероятность успеха.

Если вы не можете удалить вирус самостоятельно, используйте торговый автомат. Неинфицированный компьютер необходим для выполнения следующих действий — вам может понадобиться проявить доброту ваших друзей, если это необходимо. На сайте www.avg.com/pl-pl/avg-rescue-cd вы найдете наборы инструментов для создания загрузочной флешки или компакт-диска. Подобные предложения программного обеспечения, среди прочего Kaspersky ( http://support.kaspersky.com/viruses/rescuedisk ), Bitdefender ( www.bitdefender.com/support/How-to-create-a-Bitdefender-Rescue-CD-627.html ), F-Prot ( www.f- secure.com/en/web/labs_global/removal-tools/-/carousel/view/142 ) и Comodo ( www.comodo.com/business-security/network-protection/rescue-disk.php ), Avira ( www.avira.com/en/download/product/avira-antivir-rescue-system/product/avira-antivir-rescue-system/product/avira-antivir-rescue-system ) и Microsoft ( http: // windows .microsoft.com / ru-ru / windows / что такое защитник windows-offline? SignedIn = 1 & SignedIn = 1 ).

Некоторые производители предоставляют возможность сохранить систему с уровня загрузочной флешки. Однако для всех этих инструментов существует аналогичный рабочий процесс. Вы должны записать загруженный файл ISO на чистый компакт-диск (например, с помощью программы CDBurnerXP — команда записи образа ISO), затем запустить систему с него и включить сканирование системы. Перед этим необходимо проверить и исправить порядок дисков в BIOS. Вызовите его с помощью клавиши [F1], [F2] или [Del], найдите меню с названием Boot, Boot Sequence или аналогичным и сначала установите привод CD / DVD. Теперь вы можете перезагрузить систему. Однако для создания загрузочной флешки вам понадобится дополнительный инструмент, например, Kaspersky USB Rescue Disk Maker. Подробные инструкции можно найти на сайте производителя. Также в этом случае не забудьте проверить правильный порядок запуска дисков.

Более опытные пользователи могут испытать желание удалить вирус вручную. Сначала инициализируйте перезагрузку системы. Вскоре после запуска перезагрузки нажмите клавишу [F8]. Затем выберите безопасный режим с помощью командной строки. Теперь вы можете вызвать команду редактора реестра regedit.exe, перейти к ключу «HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon». Дважды щелкните строковое значение «Shell» в правой части окна. Сохраните или запомните имя исполняемого файла, которое отображается в конце пути в поле «Значение», затем выберите всю запись и замените ее на explorer.exe. Теперь откройте меню Edit | Найдите (или нажмите [Ctrl F]) и запустите поиск по ранее указанному имени файла. Убедитесь, что флажок Включить только целые строки не установлен. Однако флажки Ключи, Значения и Данные должны быть установлены. Удалите все значения, которые содержат упомянутое имя файла (просто щелкните значение правой кнопкой мыши и выберите «Удалить»). Повторите поиск с помощью клавиши [F3]. Когда вы очистите весь реестр ссылок на вредителей, закройте редактор реестра и перезапустите систему с помощью shutdown / r / t 0. Теперь система должна работать нормально. В противном случае вы можете сделать следующее.

Последний метод предназначен для опытных пользователей. Это требует хорошего знания системы, потому что она состоит в отслеживании вредных элементов. Лучше всего это сделать с помощью программы Autoruns . После загрузки распакуйте архив на флешку и загрузите систему, как описано выше (то есть в безопасном режиме с командной строкой). Когда на экране появится окно текстовой консоли, введите букву карманного USB-накопителя и двоеточие. Чтобы определить, какая буква назначена USB-ключу, просто наберите команду wmic logicdisk get caption, description, Volumename. Буква pendrive появляется в начале строки с записью USB Disk. Затем введите autoruns.exe, чтобы открыть ранее скопированную программу.

Теперь это самая сложная задача. Вам нужно найти файл, отвечающий за парализацию системы, и фишинговое сообщение. Вы узнаете его по подозрительной записи на одной из вкладок (странное имя, без имени в столбце «Издатель» и т. П.). Во-первых, упростите задачу — выберите меню «Параметры» | Параметры фильтра и установите флажок Скрыть записи Microsoft. Затем инструмент будет скрывать записи Windows. Вредоносная программа должна прятаться на карточке входа в систему, но вы также должны проверить другие карточки. Вы можете удалить подозрительные записи с помощью команды меню Entry | Удалите или сочетание клавиш [Ctrl D], но это действие не рекомендуется, если вы не уверены, что обнаружили вирус. Вместо этого лучше отключить (временно) автоматический запуск файла, сняв флажок слева от его значка. Если запись окажется безвредной и полезной, вы можете легко восстановить ее, установив флажок снова. В правильно функционирующей системе вы можете проверять отдельные записи в интернете. Просто выберите запись и нажмите [Ctrl M]. После выбора подозрительных записей перезагрузите Windows. Теперь должно работать нормально.

Подражая правоохранительным органам, вирус, известный как UKASH или Weelsof, пытается вымогать деньги у потенциальных жертв.

2. Откуда появился вирус UKASH?

Вопрос — За последние несколько месяцев несколько моих друзей стали жертвами преступников, выдававших себя за полицию. Почему такая волна нового вируса?

Ответ. Представленный выше вирус, известный как UKASH и Weelsof, существует во многих разновидностях. В Западной Европе появились варианты, которые не хотят блокировать систему. Кроме того, они шифруют большинство пользовательских файлов, в том числе фотографии и документы. Худший из них сохраняет ключ шифрования в интернете. Согласно текущему состоянию знаний, пользователь не может расшифровать свои собственные ресурсы. Он может считать их утерянными, если он не создал резервную копию, например теневые копии (внутренний инструмент Windows) или внешний носитель данных.

Производитель антивирусного программного обеспечения F-Secure в случае нескольких вариантов трояна проверил, отправляют ли преступники код разблокировки системы после уплаты запрошенного выкупа. Обычно не было никакого ответа. Только несколько раз преступники отправляли код по электронной почте. Несмотря на это, не рекомендуется выполнять требования шантажистов.

Очевидно, уловка блокирования системы жертвы и требования выкупа оказывается чрезвычайно прибыльной для онлайн-бандитов. По сути, им не нужно беспокоиться о создании представленного трояна. Кибер-преступники создали специальное программное обеспечение для сборки этого типа вируса из готовых модулей. Имея его, даже непрофессионал, который не может программировать, может создать своего собственного трояна. Такие модульные наборы называются, например, Silence of Winlocker или MBRLocker, и предлагаются для покупки на онлайн-подпольных форумах по цене 250 долларов США. Кроме того, доступно несколько бесплатных генераторов.

Фишинговые трояны распространяются традиционным способом — по электронной почте или в виде скрытых загрузок на веб-сайтах. Отправляя вирус по переписке, преступники используют общие методы. Сообщение содержит информацию о том, что в прикрепленном ZIP-архиве содержится квитанция или квитанция о доставке заказанного товара. Иногда они утверждают, что жертва не оплатила счет, поэтому взыскание задолженности было передано компании по взысканию задолженности. Подробности якобы прилагаются. На самом деле он содержит вирус.

3. Где ноутбуки наиболее подвержены риску кражи

Вопрос — Мой ноутбук — постоянный попутчик. У меня это есть в аэропортах, отелях и на конференциях. Где воров следует ожидать больше всего?

Ответ — Согласно опросу IDC, проведенному среди 200 жертв ограблений, в большинстве случаев, до 32 процентов, кража этого типа оборудования происходит в аэропортах и на автобусных остановках.

Онлайн-банкинг — следуя нескольким основным правилам, вы можете значительно повысить безопасность транзакций.

- 1

- 2

- strona Следующая страница