Киберпреступники используют тактику, похожую на вымогателей, чтобы ввести яд в систему. После успешного заражения он начинает копать криптовалюту.

Содержание

Cryptojacking — определение Как работает cryptojacking? Cryptojacking — примеры обнаружения Cryptojacking — как этого избежать? Cryptojacking — как это обнаружить? Cryptojacking — что делать после его обнаружения?

Крипто-взлом — определение

Криптозакрытие — это несанкционированный доступ к компьютеру другого человека для использования его ресурсов для майнинга криптовалюты. Хакеры делают это, заставляя жертву нажимать на вредоносную ссылку (часто в электронном письме) — щелкая, загружается код «копателя» или исполняется вредоносный код JavaScript, исполняемый на сайте. Вредоносный код работает в фоновом режиме, не показывая никаких явных признаков, кроме замедления всей системы и ее приложений.

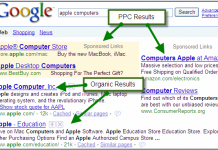

Невозможно подытожить, сколько криптовалюты было откопано с помощью криптовалюты, но известно, что эффективные атаки такого типа осуществляются в миллионах случаев. В ноябре 2017 года Adguard сообщил об увеличении на 31%, и исследователи добавили 33 000 сайтов с вредоносным кодом. Общее количество людей, которые их посещают, исчисляется миллиардами. В феврале 2018 года Bad Packets Report уже обменивался 34 747 страницами с самым популярным скриптом криптоджекера — Coinhive . Главное — это также используется для легального майнинга криптовалют. В июне 2018 года компания Check Point Software Technologies объявила, что 4 из 10 вредоносных программ являются криптоминерами, причем наиболее популярными являются Coinhive и Cryptoloot . Однако в первом квартале 2019 года количество атак значительно сократилось — в настоящее время это около 23% всех атак вредоносных программ. Различные сообщения предполагают, что криптовалюта просто перестала приносить прибыль, и киберпреступники предпочитают вымогателей .

Однако, как предупреждает аналитик Марк Лалиберт: «Криптомайнинг находится в зачаточном состоянии. Он будет продолжать расти и иметь множество возможностей для развития». Coinhive прост в использовании и в первый период после его создания он генерировал криптовалюту на сумму более 300 000 долларов. В январе 2018 года был открыт ботнет Smominru для майнинга валюты . Он состоял из более полумиллиона зараженных машин, в основном в России, Индии и на Тайване. Он выкопал криптовалюту Monero и на момент обнаружения и ликвидации получил эквивалент 3,6 миллиона долларов.

Что очень важно — шифрование не требует каких-либо серьезных технических навыков. Наборы для криптовалюты за 30 долларов можно приобрести в темной паутине. Так что — мало денег на перспективу накопления действительно огромных сумм. И, кроме того, риск обнаружения ниже, чем в случае вымогателей, где обычно три человека платят … за сотню зараженных машин. Благодаря криптовалюте, эта сотня устройств копирует безостановочную криптовалюту. Как насчет риска быть пойманным? Он намного меньше, тем более что вредоносный код долгое время может работать незамеченным. Когда он обнаружен, его источники трудно найти, тем более что пользователь ничего не украдет и не зашифрует. Кроме того, хакеры используют шифрование для майнинга анонимных валют, таких как Monero и Zcash .

Как работает шифрование?

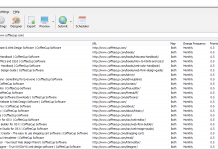

У грабителей есть два основных метода. Первый — предложить вам загрузить вредоносный код на ваш компьютер. Чаще всего это выполняется в стиле фишинг-атак, то есть в кажущемся невинным электронном письме есть ссылка, по которой пользователь должен щелкнуть, которая запускает код, который помещает код крипто-взлома в систему. Он активируется при запуске компьютера. Второе — внедрение скрипта в код объявления, отображаемого на многих страницах. Когда пользователь заходит на такую страницу, зараженное объявление появляется в браузере, и сценарий автоматически выполняется. Код начинает выполнять комплексные математические вычисления и отправлять их результаты на сервер, контролируемый преступником.

Преступники часто используют оба метода, чтобы максимизировать свою прибыль. Например, если было заражено сто машин, 90 могли возникнуть после посещения сайта с специально созданной рекламой, а 10 — после нажатия на ссылку. В отличие от большинства вредителей, скрипты cryptominer не наносят ущерба контролируемой машине, а только используют ресурсы ЦП. Медленная работа системы и программы может раздражать, но она часто сводится к устаревшему оборудованию или множеству фоновых процессов, что затрудняет обнаружение криптоминера.

Cryptojacking — примеры обнаружены

У преступников, использующих шифрование, есть много идей о том, как внедрить вредителей, и вот некоторые из наиболее интересных примеров:

- PowerGhost — обнаружен Fortinet ; это вредоносная программа, которая крадет учетные данные для входа в Windows, а также использует известный эксплойт EternalBlue для отключения брандмауэров и бесперебойного шифрования

- Graboid — ботнет-червь, использующий программный движок Docker, обнаруженный на более чем двух тысячах машин, его вариант MinerGate — он начинает копать криптовалюту после обнаружения движения мыши

- BadShell — скрипт, запускаемый PowerShell, внедряет вредоносный код в процессы, запущенные в настоящее время в системе, а также вносит изменения в реестр

- Facexworm — в 2017 году был обнаружен плагин Chroma, поддерживающий Messenger, который заразил систему пользователя вредоносным кодом и добавил рекламное ПО. Он назывался Facexworm , и у его вариантов было все больше возможностей — например, распространение по контактам в мессенджере.

- WinstarNssmMiner — обнаружен 360 Total Security и отличается от других тем, что при попытке удалить его вызывает сбой системы. Он заразил процесс svchost.exe и изменил его важность для стабильности системы на критическую. Поэтому его остановка / удаление сбрасывает систему.

- CoinMiner — обнаружен Comodo ; искал процессы, связанные с драйвером AMDDriver64 , и после заражения создал два списка — вредоносные программы и вредоносные программы2 , в которые он помещал процессы, используемые … другими криптоминантами. Если что-нибудь будет найдено, он остановит его.

Один из самых больших примеров криптовалюты — крупный европейский банк, который видел необычный серверный трафик — особенно ночью. Диагностические средства не смогли обнаружить ничего необычного, только изучение подключений позволило обнаружить новый сервер, подключенный к существующим, на который влияют эффекты работы «копателей», которыми заражены другие. В марте 2019 года Avast Software объявила, что криптоджекеры используют популярную платформу GitHub для хранения программного обеспечения для криптопайкинга. Обычно это были ветки (ветки) реальных, безобидных проектов. Внедренный в него вредоносный код означал, что после запуска приложения рекомендуется загрузить, например, обновление флэш-плагина. Конечно, код криптоминера был действительно загружен. Затем была обнаружена уязвимость в rTorrent , которая позволила захват клиента p2p — его необходимо было настроить соответствующим образом. В этом случае вредоносный код был внедрен в него, и при использовании сети p2p криптовалюта была немедленно запущена. Киберпреступники также используют надстройки браузера.

С помощью маршрутизаторов MikroTik было активировано около 80 кампаний по криптографии. Предполагается, что вредители использовали сотни тысяч устройств.

Cryptojacking — как этого избежать?

Как корпоративные компьютеры, так и частные пользователи подвергаются криптографии . Для компаний важно обучать сотрудников, а также противостоять фишинговым угрозам, потому что именно так распространяется угроза. Так что — мы не бездумно нажимаем на ссылки, найденные в электронных письмах, стоит установить надстройки для браузера, блокирующие рекламу (например, Ad Blocker Plus ), а также специальные, созданные для предотвращения крипто-взлома — например, No Coin или MinerBlock . Стоит также обратить внимание на наличие в используемом антивирусе модуля, который специализируется на захвате угроз такого типа — и многие производители добавили такие элементы в свои продукты в последние годы. Это важно, потому что методы атаки изменяются, и производители быстро реагируют на недавно обнаруженные методы заражения, вводя соответствующие антидоты в свои решения. Для компаний важно использовать управление мобильными устройствами ( MDM ) — особенно, когда личные устройства сотрудников используются в деловых целях ( BYOD ). MDM позволяет управлять приложениями и расширениями на смартфонах и планшетах, используемых в профессиональных целях.

Никакая практика не может гарантировать 100% успеха, но значительно снижает риск заражения.

Cryptojacking — как это обнаружить?

В отличие, например, от вымогателей , криптовалюту трудно обнаружить, особенно если она использует несколько машин и использует лишь небольшой процент ресурсов. Хуже того, код криптоминера может скрыться от инструментов обнаружения угроз. Основным симптомом является значительное замедление работы машины, а также повышение уровня шума, поскольку процессор выдает полную мощность, что требует повышенной работы вентиляторов и компонентов, отвечающих за охлаждение. Стоит также добавить, что таким образом криптовалюта приводит к более быстрому потреблению процессора. Это очень важно в случае смартфонов и планшетов, где повреждение процессора практически превращает устройство в утиль.

Криптоджек также может быть обнаружен путем отслеживания сетевого трафика — как в указанном банке. Для этого используются специализированные диагностические инструменты и решения с использованием SI. Владельцы веб-сайтов должны время от времени отслеживать свой код, чтобы убедиться, что в него был введен JavaScript , который будет выставлять посетителей сайта. В этом случае не только пользователи будут заражены, но и доверие к компании, управляющей веб-сайтом, значительно снизится, что приведет к потере репутации.

Cryptojacking — что делать после его обнаружения?

После обнаружения криптоминеров вы должны как можно скорее остановить их процессы, а в случае страниц — работающие вредоносные скрипты (даже закрыв вкладку, в которой работает скрипт). Затем выполните сканирование с помощью антивирусной программы (например, Bitdefender Total Security ) или специализированного автономного инструмента (например, Malwarebytes AntiMalware ). После выполнения этих операций и удаления вредных организмов вы также должны обновить свои браузеры и их плагины.