Используя современные технические решения, новейшие вирусы легко перехитряют механизмы безопасности пользователя и компьютера. Мы объясняем, как маскироваться и защищаться от них.

Содержание

Вирус проникает только в компьютеры, уязвимые для атак. Почти идеальное шифрование вирусов. Совершенно маскированный командный центр. Троянские программы-банкиры со специальными центрами управления.

Чрезвычайно коварный вирус незаметно проникает в компьютер, постоянно внедряется в операционную систему, но не выполняет никаких разрушительных действий. Его задача ждет. В ожидании наиболее удобного момента для атаки. Такие цифровые родинки, также известные как «спящие» или «спящие шпионы», являются одними из самых опасных вирусов и давно распространяют страх среди пользователей. Например, еще в 1992 году злоумышленник по имени Микеланджело вызвал массовый ужас во времена владельцев компьютеров с MS-DOS. По оценкам, эта вредоносная программа заразила миллионы компьютеров, тайно ожидая установленного срока. 6 марта, в день рождения известного художника эпохи Возрождения Микеланджело, вирус вступил в действие, разрушив загрузочные структуры жесткого диска, что навсегда парализовало операционную систему. К счастью, вирус смог заразить гораздо меньшее количество компьютеров, чем ожидалось. Однако их владельцам не повезло. Вредоносная программа перезаписала первые сто секторов жесткого диска и, кроме того, перенесла сектор MBR (Master Boot Record). Только компьютерные специалисты смогли сохранить свои данные, собранные на диск, другие пользователи потеряли их навсегда.

Современные вирусы обычно не предназначены для уничтожения дисковых ресурсов. Их создатели гораздо больше заинтересованы в деньгах, хранящихся пользователями на банковских счетах в Интернете. Некоторые злоумышленники пытаются украсть конфиденциальную личную информацию и пароли, сохраненные на вашем компьютере. Однако современные вирусы также идут шаг за шагом.

Вирус проникает только в уязвимые компьютеры

Чем больше компьютеров заражает вирус, тем больше вероятность его обнаружения специалистами по безопасности. Когда они попадают в их руки, они могут тщательно изучить его и создать против него специальную вакцину (так называемая подпись), которая позволяет антивирусной программе обнаруживать и блокировать ее до того, как она причинит какой-либо ущерб. Это огромная потеря для онлайн-преступников, потому что они, вероятно, потратили много времени или финансовых ресурсов на программирование вредоносных программ. Поэтому они придумали хитрость, которая заключается в том, чтобы предотвратить ненужное распространение злоумышленника и заражение как можно большего числа компьютеров.

Компьютерная атака происходит со специально созданного веб-сайта. Если пользователь был привлечен к такому зараженному веб-сайту, он обычно первым скачивает файл. Он подключается к операционной системе с помощью, например, уязвимости в модуле Adobe Flash или плагина для просмотра документов PDF. Задача этого инструмента загрузки (также называемого дроппером), однако, заключается только в том, чтобы переправить реальное вредоносное ПО на компьютер жертвы.

До сих пор вредоносный загрузчик определенно отбрасывал злоумышленника на целевой компьютер. Это относится даже к системам, которые не восприимчивы к данному вирусу. Если банковский троянец специализируется на использовании уязвимости в Internet Explorer 8, он полностью беспомощен в системе с Internet Explorer 9, поэтому в этом случае он не принесет киберпреступникам никакой выгоды. Тем не менее, троянец, несомненно, уже вошел в компьютер потенциальной жертвы.

Последние, более интеллектуальные версии вредоносного кода только загружают вирус в системы с соответствующей уязвимостью. Таким образом, киберпреступники ограничили распространение злоумышленника, чтобы уменьшить вероятность (а также увеличить время) обнаружения экспертами, разрабатывающими антивирусные вакцины.

Почти идеальное шифрование вирусов

В борьбе со все более изощренными злоумышленниками антивирусное программное обеспечение использует все более совершенные механизмы — например, эвристический анализ (анализ поведения). Когда одно из приложений ведет себя ненормально и начинает вызывать подозрения, средство безопасности отправляет его в антивирусную лабораторию , где его можно тщательно протестировать. Первый анализ выполняется полностью автоматически на специализированных компьютерах. Если они не получают желаемый результат, специалисты принимают код, а затем переносят его в увеличительное стекло.

Чтобы не дать компьютерам и исследователям достичь своей цели, разработчики вирусов защищают вредоносный код, шифруя его. Запуск кода злоумышленника и анализ его работы возможен только после его расшифровки, что требует ввода соответствующего ключа. Для подавляющего большинства вирусов этот ключ находится на секретном сервере в Интернете, адрес которого скрыт в коде вредителя. У специалистов по безопасности намного больше работы, потому что они должны обнаружить маскированный адрес, ведущий к ключу. Этот адрес, однако, должен быть сохранен в незашифрованном фрагменте кода вируса , поэтому обычно экспертам удается его найти.

Тем не менее, появился новый, чрезвычайно хитрый вирус , который идет на шаг дальше от своих предшественников. Кандид Вьюст, исследователь и исследователь вирусов Symantec, обнаружил вредоносное ПО, которое вообще не загружает ключ дешифрования с сервера в Интернет, а рассчитывает его на основе конфигурации оборудования зараженного компьютера. В результате каждая копия кода вируса имеет свою форму. Этот злоумышленник также использовал средства, собранные на онлайн-счете жертвы. Когда он расшифровывает себя, помещая вредоносный код в оперативную память компьютера, он начинает выполнять подозрительные действия. Хорошая антивирусная программа должна заметить это и отправить образец кода в лабораторию. Однако специалисты по безопасности получат только тот фрагмент кода, который был индивидуально зашифрован для атаки на один компьютер. Перед лицом этого факта профессионалы не могут расшифровать вирус и подвергнуть его анализу.

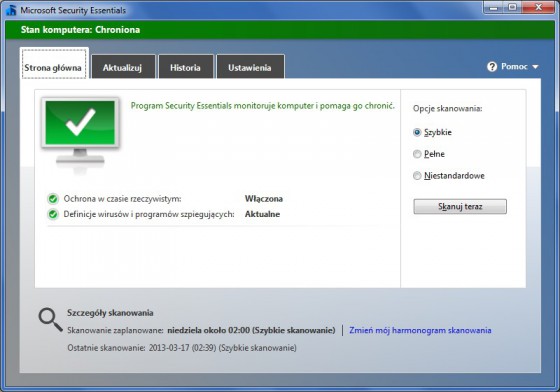

Каждый компьютер не должен пропустить даже самую простую антивирусную программу.

Отлично замаскированный командный центр

Большинство современных вирусов относятся к видам ботов . Бот превращает компьютер жертвы в машину с дистанционным управлением. Захваченный таким образом компьютер-зомби получает команды от специального командного сервера (C & C-сервера) в Интернете, который контролируется киберпреступниками. Однако он управляет не только одним зараженным компьютером-зомби, но и несколькими тысячами компьютеров одновременно — всей бот- сетью (так называемый ботнет ).

Компьютеры-зомби сами подключаются к своим C & C-серверам, чтобы узнать, есть ли для них новые команды. И это оказывается ахиллесовой пятой ботнетов . Когда правоохранительным органам (например, полиции) удается реквизировать командный сервер, они автоматически освобождают все зараженные компьютеры-зомби от онлайн-преступников.

В случае простых ботов местоположение командного сервера постоянно вводится в код злоумышленника — либо в виде IP-адреса, либо в виде обычного URL-адреса в Интернете (например, http://ZhakowanySerwer.cn/TajnyPodkatalog ). Командные серверы этого типа не только хранят готовые команды для компьютеров-зомби, но и собирают данные, украденные с зараженных компьютеров (например, пароли из веб-браузера).

Когда специалистам по безопасности удается обнаружить адрес такого командного сервера, правоохранительные органы могут заставить его оператора прекратить работу.

Супер Conficker вирус . Эта вредоносная программа 2008 года использовала новый, умный способ выбора командного сервера. Вместо включения в вирус фиксированного адреса сервера авторы злоумышленника оснастили его алгоритмом, который случайным образом генерирует новые адреса веб-сайтов каждый день. Варианты Conficker.A и Conficker.B создавали 250 адресов в день. Затем червь вызывал все эти адреса по одному, проверяя, скрывает ли один из них сервер команд с командами для зараженного компьютера. С помощью этого алгоритма вирусописатели могут генерировать эти 250 адресов заранее. Однако им было достаточно зарегистрировать только один из этих 250 и подключить его к командному серверу.

- 1

- 2

- strona Следующая страница