Одной из основных задач маршрутизатора является защита локальной сети пользователя. Между тем, во многих оборонительных стенах сети есть пробелы, которые представляют огромную угрозу. Мы объясним, как легко защитить ваш маршрутизатор, а также всю локальную сеть.

Содержание

Опасность 1 — недостаточно защищенный удаленный доступ. Опасность 2 — без обновления прошивки. Опасность 3 — недостатки в архитектуре UPnP. Опасность 4 — уязвимости в WPS-шифровании.

В последнее время производителям маршрутизаторов было нелегко. Случилось так, что не прошло и дня, чтобы они не стояли под перекрестным огнем. AVM, Asus, D-Link — даже лидеры отрасли должны были признать, что их продукты не обеспечивают максимальной защиты. Умным киберпреступникам удалось использовать уязвимости для угона роутеров. Получив к ним доступ, они читают пароли или модифицируют их. Как выясняется, не только плохо защищенная беспроводная сеть создает наиболее благоприятные условия для атаки на потенциальную жертву. Большинство производителей маршрутизаторов положили конец этой практике, оснастив свои устройства заводским шифрованием или мастером настройки, который требует от пользователя включения шифрования. Поэтому киберпреступникам пришлось искать другой способ проникновения в сети частных пользователей. И они нашли его. В настоящее время они используют удобство большинства пользователей и некоторых производителей. Многие владельцы не придают особого значения обязательству по обновлению встроенного программного обеспечения (внутреннего программного обеспечения) на своих устройствах, пренебрегая этим обязательством — если вообще производитель предоставляет обновления как можно скорее после выявления уязвимости. Другие, в свою очередь, предпочитают удаленно настраивать маршрутизатор через Интернет или удаленно использовать домашнюю сеть. Если ваша локальная сеть не защищена от интернет-угроз или приложение удаленного доступа работает грязно, вы подвергаете свою сеть и ее ресурсы большому риску.

К счастью, все еще есть хорошие новости — вы можете устранить большинство опасностей маршрутизаторов с небольшим усилием. Незначительные изменения в конфигурации этих устройств являются достаточными. В следующем материале мы предлагаем, где находятся самые большие угрозы. Кроме того, мы объясняем, какие действия необходимо предпринять, чтобы маршрутизатор не был приглашением для киберпреступников.

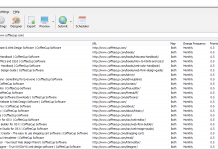

Чтобы получить доступ к интерфейсу конфигурации маршрутизатора, просто введите соответствующий адрес в веб-браузере.

Опасность 1 — недостаточно защищенный удаленный доступ

Удаленное подключение к вашему собственному маршрутизатору через Интернет стало популярным в последние годы. В прошлом эту задачу выполняли только администраторы ИТ-инфраструктуры для обслуживания маршрутизатора, желая сохранить свой путь в комнату, где было расположено устройство. Между тем, доступ в удаленном режиме также может принести много преимуществ частным пользователям. Благодаря этому вы можете изменить настройки маршрутизатора и проанализировать его работу, находясь вдали от дома. Таким образом, вы можете в любой момент проверить, надежно ли работает ваше DSL-соединение, или определить, как долго ваши дети пользуются Интернетом. Кроме того, вы можете получить доступ к вашей локальной сети через маршрутизатор. Это очень удобно и полезно, потому что вы можете получить, например, необходимые документы, которые были оставлены на жестком диске вашего настольного ПК, особенно не возвращаясь домой. Вы также можете загружать фильмы, музыку или фотографии со своего NAS или сетевого диска, подключенного к маршрутизатору, на свой ноутбук или смартфон.

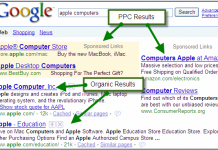

цель

Чтобы перейти к интерфейсу конфигурации маршрутизатора, обычно достаточно ввести локальный IP-адрес маршрутизатора в поле адреса любого веб-браузера (в большинстве моделей это адрес http://192.168.0.1 или http://192.168.1.1). Как и веб-сервер, маршрутизатор отобразит веб-страницу, на которой вы должны войти, чтобы вызвать его настройки. Если вы включите опцию « Удаленный доступ» , « Удаленное администрирование» , « Удаленный доступ» , « Удаленное управление» или аналогичное в меню конфигурации, вы также сможете получить доступ к этой странице конфигурации через Интернет. Вместо локального IP-адреса вы должны ввести публичный IP-адрес, то есть тот, который был назначен маршрутизатору интернет-оператором. Поэтому доступ к маршрутизатору может получить любой, кто знает IP-адрес, а также соответствующее имя пользователя и пароль.

Обновление прошивки имеет решающее значение для обеспечения безопасности вашей локальной сети. Производители, которые заботятся о своих продуктах, предоставляют улучшенные версии программного обеспечения даже для снятых с производства моделей.

нападки

Киберпреступники недавно провели самые зрелищные атаки на маршрутизаторы AVM Fritz! Box. Маршрутизаторы обеспечивают удаленный доступ через порт 443. Агрессорам удалось получить к ним доступ через этот порт без аутентификации. Устройства не требуют идентификации, по-видимому, из-за недостатков в их внутреннем программном обеспечении. Таким образом, киберпреступники могут взломать конфигурацию маршрутизатора и перехватить пароли доступа. Кроме того, они создали телефонную переадресацию для звонков на номера коммерческих служб за рубежом. В результате одному из абонентов пришлось оплатить телефонный счет в несколько тысяч евро.

У других подписчиков киберпреступники установили в своих уязвимых маршрутизаторах внутренние манипуляторы (прошивки), а также шпионское ПО. Таким образом, они могут захватывать весь сетевой трафик и получать пароли доступа. Они использовали уязвимость в альтернативной прошивке DD-WRT для выполнения описанной атаки.

средства правовой защиты

Вы можете легко защитить себя от этого типа атаки. Просто отключите функцию удаленного доступа к маршрутизатору или не включайте его вообще. Практически во всех моделях маршрутизаторов доступ в удаленном режиме по умолчанию отключен. Однако, если вам не нравится это безопасное, но менее удобное решение, обязательно измените данные доступа на страницу конфигурации маршрутизатора, то есть пароль и имя пользователя, под которым вы входите в систему выше. стр. Пароли по умолчанию подробно описаны в руководствах маршрутизатора, поэтому они широко известны. Для этого используйте логин и пароль, которые вы не используете в качестве безопасности в любом другом месте — даже для блокировки доступа к вашему почтовому ящику или учетной записи в интернет-магазине. Кроме того, многие модели маршрутизаторов позволяют ограничивать удаленный доступ, чтобы к нему можно было получить доступ только с определенных общедоступных IP-адресов. Вы можете использовать эту функцию, если намереваетесь каждый раз устанавливать удаленные подключения к маршрутизатору из одного и того же места, например, с рабочего компьютера, которому назначен фиксированный IP-адрес. Проверьте руководство вашего маршрутизатора, чтобы увидеть, предоставляет ли он эту опцию и в каком меню находится соответствующая функция. В случае упомянутых маршрутизаторов AVM Fritz! Box он попадает под заголовок Интернет | Удаленный доступ или интернет Разрешить доступ (в зависимости от модели).

Испытание на герметичность

Брандмауэр на вашем маршрутизаторе должен разрешать только входящие ответы на запросы из сети. Однако в каждой безопасности есть пробелы. Пользователь может выбивать их по собственному желанию, определяя исключения для доступа в Интернет из своей локальной сети. Некоторые приложения — например, P2P-программы и интернет-игры — для правильной работы требуют исключения брандмауэра. Кроме того, уязвимости могут быть вызваны неправильно запрограммированным программным обеспечением маршрутизатора.

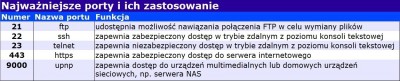

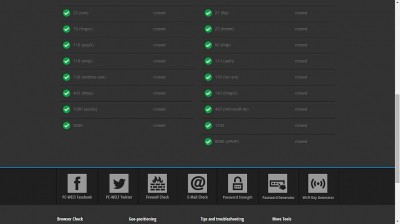

PC-Welt Browser Check поможет вам обнаружить такие уязвимости. Служба проверяет набор портов по умолчанию (наиболее важные из них можно найти в таблице). Если вы хотите проверить, открыты ли другие порты, введите их номера в поле Проверить дополнительный порт . Перед началом теста вы должны подтвердить, что IP-адрес, указанный в поле Ваш IP-адрес , назначен вашему маршрутизатору, и согласиться на доступ к этому устройству. Для этого установите флажок Я подтверждаю, что мне разрешено сканировать IP-адрес . Теперь запустите тестирование, щелкнув поле « Проверить наличие открытых портов» . Список результатов появится в окне браузера. Если все порты отмечены зеленым, маршрутизатор защищен от внешних атак. В противном случае вам нужно проверить, открыли ли вы порт самостоятельно или он открыт без разрешения.

Опасность 2 — без обновления прошивки

Каждый маршрутизатор имеет свою собственную операционную систему. В большинстве моделей это специальная версия среды Linux, сохраненная в прошивке устройства. Во внутреннем программном обеспечении маршрутизатора могут быть ошибки, как и в любой другой операционной системе. Поэтому производители, которые заботятся о качестве своих продуктов, постоянно улучшают прошивку и стараются выпускать новые версии как можно чаще. Напротив, пользователи, которые придают большое значение безопасности, регулярно обновляют внутреннее программное обеспечение своих маршрутизаторов.

цель

Вы можете самостоятельно закрыть многие уязвимости в маршрутизаторах, отключив соответствующие функции, например, в случае удаленного доступа (см. Выше). Тем не менее, было бы более разумно для производителя устранить эти уязвимости, которые должны опубликовать соответствующее обновление прошивки. Кроме того, некоторые ошибки во внутреннем программном обеспечении можно исправить только путем загрузки обновленной исправленной версии. Между тем, многие пользователи не хотят обновлять прошивку на своих устройствах. Некоторые из них кажутся слишком сложными, в то время как другие объясняют, что не знали о выпуске патча программного обеспечения. Проблема в том, что киберпреступники могут использовать в своих целях задерживать непрозрачных пользователей. Многие уязвимости были обнаружены и задокументированы давно — например, вышеупомянутый недостаток в DD-WRT был обнаружен четыре года назад. Очень часто дружелюбные хакеры, которым удается взломать безопасность, сообщают об уязвимости производителю. Они делают это в надежде, что это немедленно предоставит пользователям пересмотренную версию программного обеспечения. Однако даже в этой ситуации эта уязвимость исправляется только при загрузке обновления на маршрутизатор.

нападки

В некоторых моделях маршрутизаторов D-Link (например, DIR-100 или DI-254) агрессор может получить доступ к странице конфигурации устройства без ввода пароля. Для этого он должен изменить настройки браузера для клиентского приложения User Agent, введя соответствующую строку букв и цифр. Благодаря этому заднему входному сигналу внутреннее программное обеспечение маршрутизатора может легко получить доступ к определенным настройкам — даже если пользователь изменяет пароль, защищая конфигурацию устройства. Любой агрессор может воспользоваться этим недостатком в прошивке. Аналогичная проблема возникает в маршрутизаторах Sitecom WLM-3500. Эта модель постоянно хранит в своей памяти два логина и пароля, через которые вы можете получить доступ к интерфейсу конфигурации маршрутизатора.

средства правовой защиты

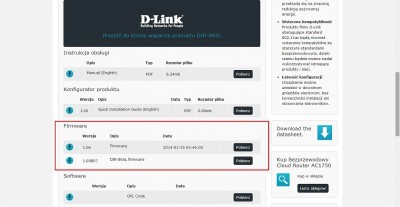

Прежде всего, вы должны следовать основному принципу, что вы должны обновлять прошивку маршрутизатора при появлении новой версии программного обеспечения. Многие модели автоматически ищут исправления при подключении к Интернету. Маршрутизатор информирует пользователя на странице конфигурации о наличии обновлений. Кроме того, вы можете проверить в разделе поддержки на сайте производителя. При покупке нового роутера обратите внимание на частоту появления новых версий прошивки. Производители, которые часто выпускают обновления, особенно заботятся о своих устройствах — это особенно заметно, когда речь идет о наличии программных исправлений для старых, снятых с производства моделей. По возможности стоит отказаться от аренды роутера, предложенного интернет-провайдером. В большинстве случаев внутренние обновления программного обеспечения должны быть настроены на эти необычные модели и приняты интернет-оператором. Поэтому вам придется дольше ждать коррекции — если она вообще появится. После упомянутой выше атаки компания AVM выпустила безопасное программное обеспечение для большинства своих моделей в течение трех дней. Однако интернет-провайдеры могут загружать обновления в режиме удаленного доступа. Это возможно благодаря протоколу TR-69, который обычно включается на заводе.

Лучшие порты.

Опасность 3 — недостатки в архитектуре UPnP

Хотя это оказывается чрезвычайно удобным, протокол UPnP (Universal Plug-and-Play) имеет те же риски, что и удаленный доступ. Его задача — способствовать взаимному сотрудничеству мультимедийных устройств в домашней сети. Архитектура UPnP позволяет включать определенные службы или открывать порты на маршрутизаторе для отправки мультимедийного контента. Большинство моделей UPnP включены по умолчанию.

цель

Обычно устройства, взаимодействующие через UPnP, не требуют взаимной аутентификации. Это не вызывает никаких сомнений в локальной сети, но маршрутизаторы с уязвимостями во внутреннем программном обеспечении также предоставляют услуги UPnP в Интернете. Маршрутизатор прослушивает порт 1900 (UDP), ожидая запросов UPnP. Если запрошено, это показывает информацию о локальной сети снаружи. Хуже того, внешние устройства могут открывать порты в брандмауэре, используя определенные службы UPnP.

Обновление прошивки имеет решающее значение для обеспечения безопасности вашей локальной сети. Производители, которые заботятся о своих продуктах, предоставляют улучшенные версии программного обеспечения даже для снятых с производства моделей.

нападки

Киберпреступники годами стремились атаковать частные пользовательские сети с помощью архитектуры UPnP. Согласно отчету Rapid7, который касается безопасности в ИТ-индустрии, в начале 2014 года более 81 миллиона IP-адресов были доступны в Интернете через вызовы UPnP. Маршрутизаторы, подверженные такой атаке, оснащены устаревшим или неисправным программным обеспечением поддержки UPnP, таким как libupnp или MiniUPnP. Агрессоры используют эту уязвимость. Отправляя только один пакет данных, они могут привести к переполнению буфера в этом программном обеспечении, а затем переправить вредоносный код на устройство-жертву. Тесты Rapid7 показали, что эта угроза охватывает 6900 моделей маршрутизаторов и других сетевых устройств от более чем 1500 производителей (включая авторитетные бренды Belkin, Cisco, Linksys и D-Link). Также относительно новые модели, такие как D-Link DIR-865L, уязвимы для атак через UPnP. Агрессоры могут выполнять любую команду, не вводя пароль на всех копиях маршрутизатора, прошивка которого старше версии 1.05b03. D-Link исправила эту уязвимость в сентябре 2013 года, выпустив соответствующее обновление.

средства правовой защиты

Прежде всего, вы должны загрузить последнюю версию прошивки. Однако, вероятно, ни один из производителей не раскрывает в описании обновления, устраняет ли оно уязвимость UPnP. Поэтому самым надежным и простым способом является отключение поддержки UPnP. Однако это связано с некоторыми недостатками. Таким образом, вы заблокируете все мультимедийные сервисы в вашей локальной сети. Кроме того, другие устройства в сети могут перестать работать (например, принтер). Вам нужно поискать на интернет-форумах, чтобы узнать, можете ли вы использовать UPnP с уверенностью в своем маршрутизаторе.

Если все порты зеленого цвета и закрыты, они закрыты, поэтому у вас нет причин для беспокойства.

Опасность 4 — Уязвимости в WPS-шифровании

Комфорт за счет безопасности — мы все это знаем откуда-то. В худшем случае механизм WPS (Wi-Fi Protected Setup) также может представлять угрозу, которая позволяет защитить локальную сеть нажатием кнопки или вводом PIN-кода (не нужно вводить длинные сложные пароли).

цель

Безопасность так же эффективна, как и ее пароль — это правило также применяется к стандарту WPS. Вы можете настроить шифрование не только нажав кнопку на корпусе маршрутизатора. При использовании метода PIN-кода необходимо ввести в программное обеспечение устройства WLAN (к которому вы хотите подключиться) номер, произвольно предоставленный маршрутизатором или появившийся на его корпусе. Если агрессору удается угадать число, он может подключиться к чужой беспроводной локальной сети, как только он окажется в зоне действия. Если он знает часть номера или то, как он определяется роутером, он сможет сломать защиту за несколько часов.

нападки

В маршрутизаторах Vodafone EasyBox 802 и 803, выпущенных до июля 2011 года, вы можете установить PIN-код на основе MAC-адреса и серийного номера устройства. Просто простой скрипт. Когда злоумышленник установил соединение с маршрутизатором, предоставив полученный таким образом PIN-код, он получил в ответ пароль и затем получил полный доступ к атакованной WLAN. Тем временем было показано, что механизм WPS-PIN не был реализован в достаточной степени, что делает его уязвимым для попыток насильственных атак. С такими программами, как Reaver, вы можете проникнуть в чужую беспроводную сеть за четыре-десять часов.

средства правовой защиты

Во многих случаях лучшим решением является обновление прошивки. Устраняет ошибки в реализации WPS. В улучшенных версиях прошивок производители противодействуют силовым атакам, дополняя их так называемыми функция блокировки . Если доступ запрещен из-за неправильного ввода PIN-кода, маршрутизатор разрешит следующий PIN-код только через определенный промежуток времени. Время ожидания увеличивается с последующими неудачными попытками. Поэтому, чтобы проникнуть в сеть, агрессор должен потратить много времени. На некоторых маршрутизаторах вы можете отключить отдельные методы WPS (см. Руководство). Если это возможно в вашей модели, обязательно отключите функцию PIN-кода WPS и с этого момента используйте только метод Push Button (PBC). В противном случае рекомендуется отключить весь механизм WPS.