Всем известно, что его компьютеру, ноутбуку и смартфону угрожают различные вредители. Вредоносные программы, вымогатели, вирусы — чем они отличаются и как их распознать? Вот краткое руководство по этому вопросу.

Содержание

Компьютерный вирус Worm — троянец Гибриды и экзотические вредители Шпионское и рекламное ПО Как бороться с угрозами?

Мы часто слышим о вредоносных вредителях — хотя и не так часто, как в последние несколько лет, которые мы обязаны все более эффективной антивирусной программой. Однако, когда с ними происходит инцидент, полезно знать, каким был персонаж, что позволяет вам лучше подготовить свой компьютер к защите. Концепция компьютерных вирусов очень широка и содержит вредителей с другими методами атаки и действия. Мы представляем список наиболее распространенных угроз и некоторые советы о том, как их избежать.

Компьютерный вирус

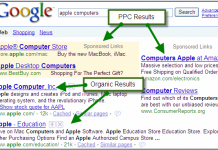

Этот термин даже используется в СМИ — независимо от того, какой тип вредоносного ПО вызвал потерю или утечку данных, его называют « вирусом ». Это не совсем неверно — вирус — это любой код и программа, которые вызывают повреждение, изменение или блокировку файла. « Чистые вирусы » сегодня крайне редки — согласно статистике, они составляют менее 10% вредителей в сети. Каковы их действия? Задача вируса состоит в том, чтобы «заразить» другие файлы, поэтому его так сложно удалить — так было и раньше, и сейчас. Хорошие антивирусные программы удаляют или помещают в карантин зараженные файлы, но самая большая трудность — найти тот, из которого исходит вся инфекция.

Червь — червь

Черви существуют дольше, чем вирусы — они появились уже в период функционирования первых мэйнфреймов. В 90-х годах они распространялись по электронной почте — зараженные файлы помещались в специально созданные электронные письма. Если кто-то открыл такое вложение (специально или случайно), не только компьютер был заражен — если он был подключен к корпоративной сети, червь попал в него. Его главная особенность — тиражирование. Самый известный на сегодняшний день червь — « Я люблю тебя». Он достиг почтовых ящиков 4 мая 2000 года в письмах с темой «ILOVEYOU» и приложением «LOVE-LETTER-FOR-YOU.TXT.vbs». Открыв вложение, вирус отправил свои копии в адресную книгу жертвы, подражая ему. Кроме того, он внес много опасных изменений в систему пользователя. Другие черви, такие как SQL Slammer или MS Blaster , также нанесли большой ущерб и дали достойный урок экспертам по компьютерной безопасности. И вывод для пользователей такой простой: мы не нажимаем на вложения в письмах от неизвестных отправителей.

Червь опасен не только репликацией, но и способностью распространяться без необходимости взаимодействия с пользователем . В то время как вирус требует как минимум один щелчок, червь вовлекает другие файлы и приложения в «грязную работу». SQL Slammer использовал уязвимость в базах данных Microsoft SQL . Поскольку дыра использовала UDP-пакеты вместо более традиционных TCP- пакетов, уязвимый компьютер мог захватить один пакет, и червь не должен был отслеживать судьбу отправленных пакетов, что позволило ему отправлять их с беспрецедентной скоростью. Скорость удвоения количества зараженных компьютеров составила около 8 с половиной секунд ! Основные потери возникли не в результате приобретения серверов MS SQL, а в результате генерации огромного сетевого трафика, жертвами которого стали совершенно разные серверы.

троянский

В настоящее время трояны встречаются чаще, чем черви. Они часто маскируют себя в виде безвредного программного обеспечения, но на самом деле содержат вредоносный код. Они встречаются чаще всего среди всех вредителей в мире. И, как и вирусы, они требуют взаимодействия с пользователем. Чаще всего они достигают его по электронной почте или зараженным страницам. В последнее время наиболее популярными являются трояны, претендующие на … антивирусную защиту . После установки в системе они сразу же начинают работу, и один из самых распространенных способов внушить доверие пользователей — убедить его использовать специальную программу для очистки системы . Это, конечно, исходит от «антивирусного» производителя. После запуска система фактически теряется.

Защита от троянов сложна по двум причинам. Прежде всего — правильные инструменты для их создания широко доступны. Во-вторых, маскировка часто чрезвычайно эффективна, о чем свидетельствуют огромные количества этого типа инфекции. И то, что троян запускается с согласия пользователя, ему не мешают брандмауэры или программы защиты от вредоносных программ. Ежемесячно создается несколько миллионов вредных организмов этого типа, поэтому неудивительно, что базы данных антивирусных приложений не успевают за получением всех подписей.

Гибриды и экзотические вредители

В настоящее время угрозы обычно не имеют единой формы, но представляют собой сочетание традиционных вредоносных программ (мы используем это название для различных типов вредоносных программ, которые пытаются заразить компьютер) с троянами и червями, а иногда и вирусами. Такой гибрид может вести себя как троянец, но заражаться через сеть как червь. Многие примеры вредоносных программ имеют шпионское ПО и руткиты (инструменты для маскировки вредоносных программ). Они также могут содержать ботов — таким образом, троянский червь может, начиная с одной инфекции, создать мощный ботнет . Человек, управляющий им, обычно имеет один или несколько управляющих серверов, через которые он посылает новые инструкции вредным организмам. Ботнеты могут содержать от десятка до даже нескольких сотен тысяч машин — все будет под контролем киберпреступников. Часто уже существующие бот-сети предоставляются для выполнения злонамеренных операций.

Шпионское и рекламное ПО

С рекламным ПО можно столкнуться очень часто — владелец зараженного компьютера вынужден просматривать показанную ему рекламу, а его браузер может быть перенаправлен на сайты с продуктами для покупки. Шпионское ПО , в свою очередь, является шпионским программным обеспечением, которое отслеживает активность пользователя на зараженной машине. Он не только записывает историю посещенных веб-сайтов, запущенных приложений или открытых документов, но также сохраняет все, что пользователь вводит с клавиатуры (так называемый кейлоггер ). Шпионское и рекламное ПО — самое простое для выявления и уничтожения вредителей, а также гораздо менее агрессивное в работе, чем другие. Чаще всего вам нужно только найти приложение, отвечающее за шпионаж, и удалить его вместе со всеми компонентами.

Как бороться с угрозами?

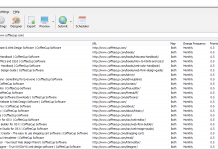

Многие современные вредоносные программы начинали свою «карьеру» как трояны или черви, которые затем объединялись в бот-сети и давали хакерам доступ к зараженным машинам и сетям. Большое количество этих инструментов использовалось для кражи денег — косвенно (кража логинов и паролей для электронного банкинга) или напрямую (т.е. взятие денег со счета владельца). Если повезет, вы сможете обнаружить их с помощью таких приложений, как SilentRunners или Autoruns . В других случаях должен помочь антивирус, а также приложения, специализирующиеся на поиске вредоносных программ в операционной системе. Если вы подозреваете, какой файл или программа отвечает за заражение системы, перезагрузите компьютер в безопасном режиме, а затем удалите его вручную. Это не помешает сканировать, используя специализированное приложение, которое удалит все остатки.

Независимо от того, удаляете ли вы вредоносную программу вручную (см. Наше руководство « Как удалить вирус с вашего компьютера? ») Или с помощью антивирусной программы, может случиться так, что она заразит другие файлы настолько мягко, что сканер не сможет полностью удалить (это могут быть, например, системные файлы). Лучше всего защитить себя с помощью хорошей антивирусной программы (посмотрите, какие из них являются лучшими антивирусами 2019 года ), не забывайте регулярно создавать резервные копии ваших данных и обновлять как систему, так и приложения, установленные на ней. Соблюдение этих рекомендаций значительно снизит риск заражения вашего компьютера.