Троянец представляет собой вредоносное ПО, которое может нанести серьезный вред вашим сетевым компьютерам, но только благодаря вашей непреднамеренной помощи.

Содержание

Троян и вирус — это одно и то же? Как троян заражает компьютер? Типы троянов Как удалить трояна? Троянцы раньше и сейчас

Троянец (или «троянский конь») представляет собой вредоносное ПО, которое претендует на то, чтобы быть полезным приложением только для того, чтобы пользователь разрешил его установку. С этим разрешением он проскальзывает через защиту и начинает свое действие. Как и другие вредоносные программы , троянец также может причинить вред или захватить ваш компьютер. Отсюда и его название, явно относящееся к Троянской войне.

Троян и вирус — это одно и то же?

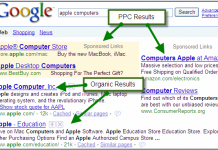

Является ли троян вирусом ? Это часто упоминается как это, но это не совсем правильно. Это два разных типа вредоносных программ, которые по-разному заражают компьютеры (подробнее об этом в статье « Узнайте, какие угрозы угрожают вашему компьютеру »). Трояны являются наиболее распространенными среди всех вредителей в мире. Пока вирусы размножаются и распространяются самостоятельно, задача троянца — доставлять в систему скрытый контент, то есть вредоносный код.

Как троян заражает компьютер?

С теорией позади, пришло время практиковать. Как именно работает троян? Как киберпреступник ведет неосведомленную жертву к загрузке и установке вредоносной программы? Классический метод заключается в том, чтобы побудить вас загрузить бесплатную игру или приложение, например, заставку или приложение для очистки системы или даже антивирус (!). Хотя многие знают об этом, киберпреступники часто создают веб-сайты, которые выглядят заслуживающими доверия и даже подражают реальным веб-сайтам. Два примера — в Польше некоторое время назад вредоносное ПО распространялось поддельным, притворяющимся популярным программным порталом. В Германии, сразу после того, как мир узнал об уязвимостях Spectre и Meltdown в процессорах x86, появился сайт, который выглядел точно так же, как сайт немецкого агентства по кибербезопасности, где можно было скачать патч, чтобы исправить эти проблемы. Конечно, это был не патч, а троян под названием « Smoke Loader ». После загрузки и запуска файла он потребовал прав администратора — что является обычной практикой для обычных приложений — и когда пользователь дал согласие, вредоносная программа начала свою работу.

Другой тип распространения троянских программ — это фишинг . Это кибератака, связанная с отправкой электронного письма, выдавшего себя за лицо, известное получателю или учреждению. В электронном письме есть ссылка или файл, представляющий собой документ, но нажатие любого из них вызывает заражение системы. Эти умные сообщения называются » афера «. Вредители, отправляемые таким способом, имеют разную степень точности, но все электронные письма служат одной и той же цели — побуждают пользователя щелкнуть ссылку или вложение. Многие люди знают, что нельзя загружать и запускать файлы .exe , но преступники маскируют их различными способами, например, как невинные файлы PDF или документы в любом из форматов Office. Трояны могут использовать уязвимости в языках, используемых для таких документов, и размещать там вредоносный код.

Пример троянца по имени Emotet — очень продвинутый и злой. Он распространялся с использованием файлов PDF , в которых макросы размещались за вредоносными кодами. Эти файлы были отправлены с такими именами, как «Ваш счет», «Запрос на оплату» и тому подобное. Если кто-то открыл файл — вредоносный код немедленно активировал и загрузил дополнительные коды, которые распространяются в системе и извлекают из нее всю информацию, такую как сохраненные пароли, данные для электронного банкинга и т. Д.

Не следует забывать, что трояны являются не только настольными компьютерами — множество таких вредителей также было создано для мобильных устройств.

Типы троянов

Попав в систему, троянец может нанести много вреда. Symantec создал практический список, в котором он делит трояны на две категории:

Метод повреждения :

- Backdoor — создает уязвимости в системе защиты, через которые хакер может проникнуть в компьютер

- Downloader — загружает больше вредоносного кода для управления машиной

- Rootkit — устанавливает скрытые приложения, которые могут быть использованы хакером

Цель акции:

- Использование списка контактов и адресной книги для рассылки спама

- DDoS-атака — машина захвачена и используется в качестве инструмента для проведения DDoS-атаки на выбранный веб-сайт.

- Кража финансовых данных

- Ransomware — шифрование файлов и выкуп за их разблокировку

Некоторые трояны могут входить в несколько категорий. Вышеупомянутый Emolet является как загрузчиком, так и «банкиром».

Как вы удаляете троян?

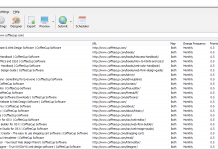

Если произошло худшее, то есть троянец, обнаруженный в системе, его следует удалить, как и любую другую вредоносную программу — вам нужно запустить антивирус, который должен обо всем позаботиться, а если он не обнаружит, вам следует выполнить глубокое сканирование. Существуют также приложения, специализирующиеся на удалении определенных вредных организмов, в том числе троянов, многие из которых можно найти в нашем разделе « Безопасность ».

Троянцы раньше и сейчас

Трояны не являются чем-то новым в мире ИТ — первый, названный Animal , был написан в 1974 году Джоном Уокером для компьютеров Univac . Но … это был не троян, написанный для злых целей! Это была вовсе не вредоносная программа, а « игра с 20 вопросами » — программа пыталась угадать любимое животное пользователя, используя машинное обучение, чтобы задавать все более точные вопросы. Интересно, что это вовсе не было задумано как вредитель, но Уокер получил много запросов от людей, которым понравилась эта игра, для копий программы. Поэтому он создал подпрограмму для Animal под названием Pervade , которая во время работы сохраняла копии «Animal» во всех доступных пользовательских папках, которые он мог только найти. Многие из этих копий были отправлены на катушечные ленты, которые затем использовались в качестве носителей данных, что позволяло передавать программу между различными офисами. Как отмечает создатель, это был не «вредитель» — он просто оставил свою копию, и каждый, кто получил ленту, получил ее как дополнение. Интересно, что вскоре после этого была создана «городская легенда» о другой программе — « Охотнике» , которая была написана специально для обнаружения и удаления Animal на компьютерах.

Нынешние трояны, очевидно, намного опаснее. До сих пор самым серьезным был Петя — признанный одним из величайших вредителей всех времен. Другие, которые навсегда оставили свой след в истории:

- Storm Worm — распространяется с 2000 года по электронной почте

- Zeus — появился после 2010 года и установил кейлоггер, который украл банковские данные

- Rakhni — семья умных троянов, которые распространились в 2013 году и занимались установкой вымогателей и биткойнминеров

К сожалению, новые трояны появляются каждый день, и в настоящее время нет способа остановить это. Вот почему хорошая антивирусная программа так важна.