Хотя брандмауэр Windows предоставляет удобный графический интерфейс, опытные пользователи предпочитают поддержку текстового режима. Вы можете управлять брандмауэром, используя функциональную оболочку PowerShell.

Содержание

Проверка текущего состояния брандмауэра Определение и деактивация правил брандмауэра Блокировка определенных приложений через брандмауэр Управление брандмауэром Полезность в профилях Документация и поддержка

Пользователь, имеющий более одной операционной системы Windows, пытается настроить свой внутренний брандмауэр максимально легко и быстро, т. Е. Через текстовую консоль. До сих пор это делалось с помощью команды Netsh, но в новых версиях Windows производитель все чаще продвигает интерпретатор PowerShell, который позволяет администраторам выполнять большинство задач быстрее.

Как популярные в настоящее время Windows 7 и Windows Server 2008 R2, так и последние выпуски Windows 8 и Windows Server 2012 предоставляют графический интерфейс, который позволяет легко настраивать и использовать брандмауэр Windows в режиме повышенной безопасности (это его полное официальное название). Однако, несмотря на это решение, администраторам все равно иногда приходится использовать текстовую консоль — по крайней мере, только если они управляют системой, установленной в режиме Server Core (и, следовательно, без Проводника).

Как правило, пользователь имеет доступ ко всем свойствам внутреннего брандмауэра — после нажатия дополнительных настроек администратор увидит консоль, в которой он сможет выполнять все задачи.

До сих пор они использовали инструмент Netsh для этой цели (и до сих пор используют его в некоторых системах). Это не отдельная команда, а независимая оболочка, снабженная значительным набором (подчиненных) команд. Однако Microsoft поставила цель, чтобы все больше и больше задач в области настройки и обслуживания системы могли выполняться (частично или исключительно) с помощью оболочки PowerShell. В результате пользователи и администраторы имеют в своем распоряжении более 240 командлетов, которые используются для управления средой Windows (эти команды являются специальными программами в .NET Framework).

В этом материале мы представляем типичные операции для работы внутреннего брандмауэра Windows на примере некоторых из набора относительно новых команд Cmdlet и объясняем, как они отличаются от команд консоли Netsh, которые использовались до сих пор. Хотя оболочка PowerShell предоставляет больше возможностей, она может похвастаться тем, что вопреки опасениям многих экспертов Microsoft не удалила оболочку Netsh из последних выпусков Windows. Даже в Windows 8 и Windows Server 2012 доступны все команды Netsh, и сценарии, подготовленные для более ранних версий, также работают в более новых. В следующих примерах используются возможности оболочки PowerShell версии 3.0. Пользователи с предыдущей версией должны установить соответствующий пакет (см. Поле «Версии оболочки PowerShell»).

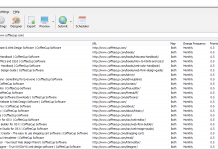

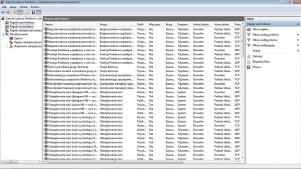

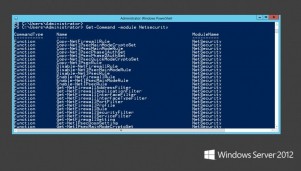

В более новых версиях (3.0 и 4.0) оболочка PowerShell предоставляет администраторам очень существенный набор команд (здесь: список команд в модуле Netscurity).

Но одна из важных новостей в оболочке PowerShell определенно принесет пользу администраторам и пользователям новых систем Windows. Вам больше не нужно вручную загружать соответствующие модули (в нашем примере это модуль Netsecurity), потому что оболочка PowerShell делает это сама. Чтобы получить список команд безопасности командлета, доступных в вашей оболочке PowerShell, введите следующую команду:

Модуль Get-Command-Netsecurity

Полный список командлетов, связанных с безопасностью, доступных в оболочке PowerShell (всего 84), можно найти по адресу http://technet.microsoft.com/en-us/library/jj554906.aspx . Отдельные команды имеют описание своих параметров. Вся информация доступна только на английском языке.

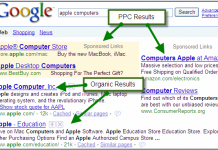

Эта информация может быть полезна — какие профили подключения включены в системе? Ненужные аварийные сообщения неподключенных сетевых адаптеров могут быть заблокированы аргументом -ea 0.

Проверка текущего состояния брандмауэра

Проверка текущих настроек брандмауэра и текущих настроенных правил в большинстве случаев является отправной точкой для работы администратора. Пока такой запрос был сформулирован командой

netsh advfirewall firewall показать имя правила = все

Используется для вызова текущих свойств брандмауэра из текстовой консоли. В наборе многих новых команд Cmdlet, доступных в оболочке PowerShell (версии 3.0 и 4.0), есть одна, которая выполняет аналогичную задачу:

Show-NetFirewallRule -Policystore ActiveStore

Приведенная выше команда отображает все правила брандмауэра, которые активны в системе, с аргументом ActiveStore, объединяющим все наборы политик для данного компьютера. После ввода этой команды на экране появляется довольно обширный результирующий текст, поскольку он содержит много подробной информации.

С помощью этой команды вы выводите список профилей брандмауэра, которые включены.

- 1

- 2

- 3

- strona Следующая страница