В последние годы общество привыкло к тому, что благодаря информации крупные корпорации могут профилировать свою жизнь в Интернете, предоставляя свои услуги бесплатно. К счастью, осведомленные пользователи медленно, но неуклонно растут. Не так охотно, как мы когда-то передавали личные данные в чужие руки. Мессенджеры помогают нам не только общаться, но и отправлять информацию в той же зашифрованной форме. Одним из таких мессенджеров является UseCrypt Messenger. Это плод польских инженеров из варшавской компании UseCrypt SA

Содержание

UseCrypt Messenger восходит к истории Технически о UseCrypt Как насчет качества соединений? Влияет ли сжатие и шифрование данных на голос, слышимый в телефоне? Анонимность абонента Для кого используется UseCrypt Messenger?

UseCrypt Messenger восходит к истории

Что касается безопасности современного мессенджера UseCrypt Messenger, производитель обращает внимание на тот факт, что на сервере не хранятся данные и метаданные, а тем более IP-адреса пользователей. Фактически серверы UseCrypt не участвуют в криптографическом процессе. Единственное, что они обмениваются, — это частичная информация о параметрах шифрования, которые поступают с обоих устройств или группы устройств (если мы участвуем в групповом разговоре). Следовательно, поставщик услуг не может расшифровать данные, которые проходят через сервер.

При создании учетной записи, в которой мы предоставляем номер телефона, мы видим потенциальных друзей из списка контактов телефона, у которых уже установлен мессенджер. Эти данные на устройстве хранятся в открытом тексте, но при опросе сервера обмена сообщениями они преобразуются в криптографический хеш и отправляются в такой зашифрованной форме, чтобы можно было подключиться к другому человеку. Таким образом, в случае физического захвата устройства данные из мессенджера не могут быть восстановлены. Кроме того, этот ярлык не хранится постоянно на сервере, в отличие, например, от мессенджера Viber (который собирает копии телефонных номеров и контактов). Аналогично с WhatsApp, который обменивается всеми данными, контактами и историей сообщений с Facebook в маркетинговых целях. Как мы читаем в записях лицензий: WhatsApp собирает и передает целую кучу пользовательских данных и делится ими с ними, причем не только с Facebook, но и с компаниями, сотрудничающими с Facebook. На самом деле, если конфиденциальность является наиболее важным аспектом мессенджера, использование WhatsApp — очень плохая идея. Если игнорирование конфиденциальности приемлемо для пользователя, мы не будем никого отговаривать. Сквозное шифрование, используемое в WhatsApp, является безопасным, но то, что приложение делает с другими данными, хранящимися на телефоне, — это совсем другая история.

Технически о UseCrypt

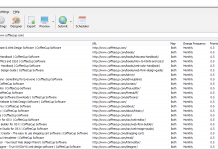

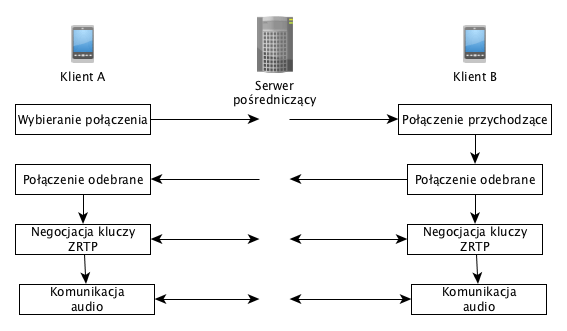

Схема подключения и согласования ключей для ZRTP на двух разных устройствах.

Мессенджер UseCrypt Messenger использует несколько типов шифрования для защиты текстовых сообщений и голосовых вызовов. Алгоритм шифрования текстовых сообщений — TextSecure. В свою очередь, алгоритм ZRTP относится ко всему протоколу, отвечающему за голосовой вызов. В обоих случаях эти протоколы дополнительно поддерживаются AES-256.

Анализируя приведенную выше схему, при установлении соединения с другим человеком, который использует UseCrypt Messenger, смартфон сначала устанавливает обычное незашифрованное соединение. Затем генерирует ключ на основе ZRTP (Zimmermann & Real-time Transport Protocol). После согласования ключей на обоих устройствах вся передача зашифрована.

Протокол ZRTP позволяет обнаруживать атаку MITM, отображая короткие буквы. Вызывающие абоненты должны сравнить эти пароли в устной форме — спросите друг друга, что они видят на экране. Протокол ZRTP не должен ссылаться на какие-либо серверы, но мессенджер, в силу характера обмена информацией между получателями, использует промежуточный сервер, который не хранит никаких данных. Поэтому вся операция очень безопасна для обеих сторон связи.

Подробнее о протоколе ZRTP, который основан на алгоритме Диффи-Хеллмана, написал польский профессор. ndw dr inż. Войцех Новаковский из Института математических машин и проф. Доктор ndzw. хаб. Томаш Адамски из Института электронных систем, факультет электроники и информационных технологий в Варшавском политехническом университете. Чтение также содержит интересную информацию о (в) безопасности использования Skype и других мессенджеров.

Переговоры об обмене ключами были описаны в очень понятной форме польскими учеными, поэтому мы процитируем их:

Соединение ZRTP состоит из трех фаз:

На первом этапе устанавливается незашифрованное соединение между собеседниками, и программы, используемые для диалога, проверяют, поддерживает ли другая сторона шифрование соединений.

Если это так (на втором этапе), инициируется зашифрованное соединение — после второго этапа оба собеседника слышат друг друга, находятся в зашифрованном соединении, но они не могут быть уверены, являются ли они жертвами атаки MITM.

На третьем этапе один и тот же четырехсимвольный код появляется на экранах обоих. Если они подтверждают, что они оба видят один и тот же код, разговаривая — они могут быть уверены, что никто не подслушивает их.

Как уже упоминалось, для каждого разговора генерируется другой случайный ключ. Сразу после звонка удаляется из памяти. Итак, давайте заметим, что даже если кто-то запишет весь разговор в зашифрованном виде и, например, украдет ноутбук, с которого проводился этот разговор, он все равно не сможет его восстановить.

Протокол ZRTP открыт, и сразу после его публикации появилось несколько программ, которые его используют. В настоящее время он поддерживается на всех основных платформах, как сотовых, так и настольных. Протокол ZRTP определяет только метод шифрования и поэтому может использоваться практически с любым существующим протоколом связи.

Так что общаясь с другим человеком, через 60 минут мы автоматически отключимся. Это не технический недостаток, а запрограммированная архитектура безопасности. Новый ключ, генерируемый каждый раз, создается с использованием протокола ZRTP, и его автором является тот же человек, который стоит за протоколом PGP, который широко используется во всем мире до сегодняшнего дня. Это значительно минимизирует риск взлома ключа и прослушивания абонентов. На самом деле, чтобы получить такой ключ и рассчитать его, потребуются миллионы лет. Взломать защиту за один час практически невозможно, и даже если это удастся, через час такой ключ окажется бесполезным. Во время голосового вызова обе стороны сообщения должны видеть одни и те же слова. Эти слова каждый раз разные.

Используемый протокол ZRTP (Zimmermann Real-Time Protocol) позволяет согласовывать криптографический ключ только во время установления соединения между клиентами службы. Конкурентные решения используют ключ, установленный до установления соединения, что позволяет вводить задние ворота в программное обеспечение, позволяя реконструировать проводимую связь. В UseCrypt Messenger, для уверенности, после совершения вызова вызывающие абоненты могут спрашивать друг друга о словах, видимых на телефоне, и быть уверенными, что они участвуют в одном разговоре (и что они не прослушиваются в ходе атаки MITM). Для полной безопасности, вы должны начать разговор, сравнивая эти символы. Если они одинаковые, то соединение защищено — никто не перехватывает связь между точками.

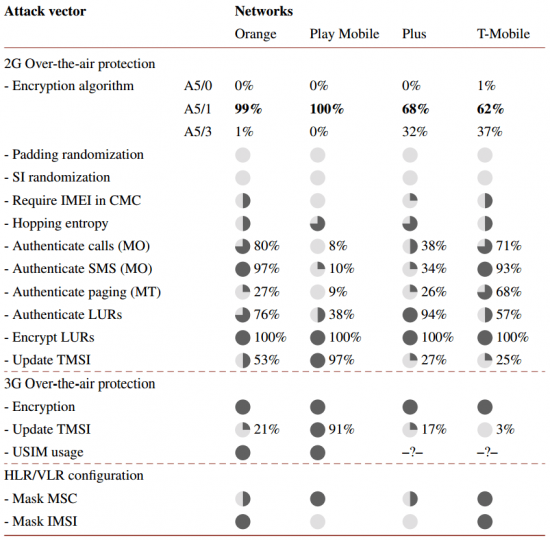

Для шифрования связи дополнительно используется алгоритм шифрования AES, для которого, в отличие от шифров A5 / 2 и A5 / 3, используемых в стандартной телефонной связи, практических атак не было продемонстрировано. Это можно сравнить на примере безопасности польских сетей GSM. Операторы Play, T-Mobile, Orange, Plus:

Отчет основан на данных, отправленных пользователями в период с декабря 2011 г. по август 2016 г. на сайт gsmmap.org. Авторы исследования указывают, что информация, содержащаяся в документе, не обязательно может быть чрезвычайно точной.

В отчете указывается на слабость алгоритмов A5 / 0, A5 / 1 и A5 / 3. Почти во всех рассмотренных случаях вы можете расшифровать общение и подслушать собеседников. UseCrypt использует дополнительную безопасность в виде собственного зашифрованного канала с использованием алгоритма AES с длиной ключа 256 бит.

Как насчет качества связи? Влияет ли сжатие и шифрование данных на голос, слышимый в телефоне?

CBR означает, что каждая секунда разговора кодируется в постоянный объем данных. В VBR объем данных варьируется в зависимости от содержания разговора (моменты молчания, изменения тона и т. Д.).

Плюсы — меньше данных и лучшее качество. Минусы — вы можете построить словарь из самых популярных слов и их эквивалентов в виде количества данных на слово. Отсюда вы можете расшифровать большинство сообщений без ключа. В UseCrypt эта атака не происходит, потому что каждый звук кодируется постоянным количеством данных, — объясняет Камиль Качиньский, специалист по криптологии.

Для выполнения голосового вызова аудиокодирование выполняется с использованием программного Vocoder. Данные зашифрованы и воспроизводятся 1: 1 на стороне получателя. Поэтому нет искажения даже одного звука. Сам алгоритм сжатия обеспечивает качество звука HD-Voice с частотой дискретизации 16 кГц. Голосовая связь требует, чтобы у пользователя было интернет-соединение с минимальной скоростью 28,8 Кбит / с (загрузка и выгрузка). Это означает, что соединение может быть установлено с одинаковым качеством в сетях 3G, 4G и 2G с использованием передачи EDGE. Передача GPRS может привести к потере некоторых пакетов и не рекомендуется для голосовых вызовов.

В отличие от конкурирующих решений, использующих кодеки с переменной скоростью (VBR), UseCrypt Messenger использует кодек с фиксированной скоростью (CBR).

Это продиктовано повышенным уровнем безопасности всего сервиса. Кодеки с переменным битрейтом подвержены атакам по побочным каналам. Они позволяют вам восстановить большинство сообщений без необходимости расшифровывать. Кодек CBR полностью невосприимчив к этому типу атаки.

CBR, в отличие от VBR, например, в Telegram, не позволяет « воспроизводить содержание разговора с точностью 50–90% на нескольких языках ». Об этом говорят пять ученых из Университета Джона Хопкинса с факультета компьютерных наук в Балтиморе (США). В своей научной работе они объясняют, что:

Наши результаты показывают, что подслушиватель, который не имеет доступа ни к записям голоса говорящего, ни к единственному высказыванию целевой фразы, может идентифицировать случаи фразы со средней точностью 50%. В некоторых случаях точность может превышать 90%.

UseCrypt Messenger, разработанный для обеспечения максимальной безопасности, не идет на компромисс. Преднамеренно используемый алгоритм CBR обеспечивает устойчивость к атакам по побочным каналам.

Анонимность звонящих

Коммуникатор может быть зарегистрирован на любой телефонный номер, включая номер виртуального оператора. Не требуется постоянно подключать коммуникатор к SIM-карте, но первоначальная установка приложения должна быть выполнена путем отправки SMS-кода или голосового кода подтверждения. Необходимо зарегистрироваться заново только после смены устройства или переустановки приложения. Коммуникатор можно использовать без активной SIM-карты (требуется подключение к интернету).

Продукт Usecrypt SA позволяет анимацию сетевого адреса пользователей сервиса. Приложение использует промежуточные узлы, которые разделяют трафик между конечными пользователями. IP-адрес скрыт — каждая коммуникационная страница имеет только IP-адрес прокси-сервера. Это очень важно в контексте мессенджеров, которые могут подключаться к серверам в Соединенных Штатах. Это создает ряд угроз для обработанных метаданных соединения, которые могут быть раскрыты. UseCrypt Messenger имеет серверную базу, расположенную в Европе, которая не подпадает под юрисдикцию США. Кроме того, по запросу клиента возможно внедрение сервера в инфраструктуру клиента для крупнейших учреждений. Это позволит вам полностью контролировать поток информации. Ни один бит данных не будет отправлен за пределы мессенджеров, реализованных в компании.

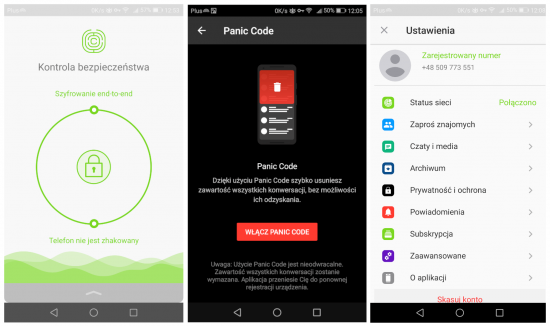

Несколько скриншотов из приложения. По умолчанию мессенджер блокирует снимки экрана, что защищает от вредоносных программ. Эта функция может быть отключена.

Как насчет потери физического устройства? В тот момент, когда удаленный мессенджер удаляется с устройства, например, из Google Play, ключ шифрования уничтожается, поэтому локальная копия базы данных сообщений не может быть расшифрована. Кроме того, в коммуникаторе есть функция «Panic-Code», которая позволяет принудительно удалять историю сообщений и отменять регистрацию номера из сервиса. Каждый раз, когда вы получаете доступ к приложению, вы можете защитить его с помощью кода или настроить автоматическое удаление каждого сообщения каждые 5 секунд. Тем не менее, сообщения, отправленные через мессенджер, так же защищены, как и телефон. Это означает, что и телефон, и мессенджер должны быть защищены паролем доступа (или шаблоном блокировки). В противном случае каждый наблюдатель будет иметь доступ к истории разговоров и всем данным, хранящимся на телефоне. Однако мессенджер UseCrypt Messenger использует второй независимый механизм, который делает необходимым нарушение безопасности как телефона, так и приложения. Применение этих мер безопасности означает, что после захвата телефона будет невозможно получить доступ к истории разговоров. Это очень важно, потому что именно так подошел коллега Дональда Трампа, который использовал в BlackBerry мессенджеры WhatsApp и Signal.

Также стоит упомянуть функцию проверки телефона на предмет его уязвимости. Прежде всего, мессенджер не позволяет вам делать скриншот вредоносного ПО по умолчанию, он проверяет, доступны ли джейлбрейк для iOS и root для Android. UseCrypt, благодаря стандартной безопасности мобильных систем (в данном контексте речь идет о песочнице), не позволяет получить доступ к микрофону, камере и динамику для других приложений при использовании мессенджера.

Для кого используется UseCrypt Messenger?

Прежде всего, не для людей, которые не могут принять ежемесячную плату в размере 65 злотых. Пользователи, которые не согласны с фиксированной суммой, должны продолжать использовать мессенджеры, находящиеся под юрисдикцией иностранных государств, или использовать мессенджер, использующий сеть Tor, для сокрытия и шифрования сообщений. Что касается UseCrypt Messenger, закон, применяемый к пользователям, такой же, как и в Польше.

Автор: Адриан Ацибор , AVLab