Если вы выбрали метод шифрования для слабого или установили неправильный пароль, ваша беспроводная сеть станет легкой добычей для цифровых бандитов. Используя независимую операционную систему BackTrack, вы проверите свою WLAN на предмет безопасности.

Содержание

Устаревшие технологии позволяют атаковать сети WLAN. Защищенный доступ WiFi — безопасность с помощью WPA и WPA2. Подготовительные действия Подключение системы BackTrack к сети WLAN. Сбор данных в сети WLAN с помощью программы Aircrack-ng.

Если ваша WLAN не защищена надежно, даже ваши соседи могут использовать ваше интернет-соединение, загружая нелегальный контент из вашей сети в вашу учетную запись. И действительно, снова и снова появляются сообщения о предположительно невинных пользователях Интернета, чьи сетевые ссылки были обманным путем использованы третьими лицами для массовой загрузки материалов, защищенных авторским правом. В случае сомнений, судебные слушания, как правило, наносят ущерб ответчику. Каждый обязан эффективно защищать свое интернет-соединение, поэтому в случае злоупотреблений они сами несут ответственность (грубую небрежность) и должны быть наказаны. Даже если интернет-пользователь может доказать, что он путешествовал, совершая преступное деяние, и поэтому он не мог использовать свою WLAN, ему все равно нужно напоминать в виде штрафа за зарплату.

Как обезопасить вашу беспроводную сеть — пять советов

Используя пять приведенных ниже советов, вы можете повысить уровень безопасности в вашей беспроводной сети. Чтобы изменить настройки маршрутизатора WLAN, откройте страницу его конфигурации. Просто запустите веб-браузер и введите адрес указанного сайта. Соответствующий адрес должен быть указан в руководстве пользователя маршрутизатора.

1. Проверьте метод шифрования, используемый для беспроводных соединений. В настоящее время WPA2 считается безопасным. Если у вас современный маршрутизатор, выбрав WPA2, немедленно включите шифрование CCMP (режим счетчика с протоколом кода проверки подлинности кода шифрования блоков). На некоторых маршрутизаторах это шифрование называется AES (Advanced Encryption Standard). Он использует 256-битный ключ. Вычислительная мощность современных компьютеров не позволяет сломать ее в течение приемлемого периода времени. Менее эффективное шифрование WPA-PSK (с предварительным общим ключом) в сочетании с TKIP (протокол целостности временного ключа) использует длину ключа 40 или 128 бит. Если злоумышленник имеет в своем распоряжении оборудование с высокой вычислительной мощностью, он может — по крайней мере теоретически — взломать шифрование и взломать сеть несколькими попытками (принудительная атака).

2. Измените заводские настройки. Вы должны изменить пароль WLAN, указанный производителем по умолчанию, на свой собственный. Мы говорим о пароле, который обычно виден на наклейке на задней панели маршрутизатора. В некоторых случаях вы можете установить пароль на основе MAC-адреса, который позволит злоумышленнику легко проникнуть в беспроводную сеть. Новый пароль должен состоять из прописных и строчных букв, цифр и специальных символов, а его длина должна быть не менее 20 символов.

3. Отключите функцию WPS (WiFi Protected Setup) на маршрутизаторе DSL. WPS должен предоставить пользователю большее удобство при установлении соединений в WLAN. Тем не менее, эта функция может также легко помочь хакерам проникнуть в чужие сети.

4. Отключите удаленный доступ к вашему роутеру. Если вам не требуется эта функция, отключите удаленную настройку маршрутизатора WLAN. Позволяет получить доступ к роутеру из интернета — просто введите правильный пароль.

5. Загрузите обновления. Кроме того, стоит регулярно посещать страницу конфигурации маршрутизатора и проверять, щелкнув по соответствующей ссылке, предлагает ли производитель более новую версию программного обеспечения. Обновив их, вы устраните все уязвимости в этом устройстве.

Устаревшие технологии позволяют атаковать сети WLAN

Большинство пользователей, которые были взломаны в беспроводной сети, используют устаревшие устройства. Используя устройства WLAN в течение нескольких лет, вы зависите от старого программного обеспечения и устаревших стандартов безопасности. Большинство старых устройств предлагают только шифрование WEP (Wired Equivalent Privacy), которое считается небезопасным с 2001 года. Вы можете сломать это менее чем за минуту. Для этого используется инструмент Aircrack-ng, созданный на основе свободного программного обеспечения. Правда, некоторые говорят, что эта программа позволяет любому войти в чужую WLAN всего несколькими щелчками мыши, но это не совсем так. Самым большим препятствием является то, что подавляющее большинство карт WLAN (особенно в среде Windows) вообще не работают с Aircrack-ng. Однако, как только требования будут выполнены, нарушение WEP-шифрования действительно не вызовет никаких проблем. Причина — некоторые ошибки в основных допущениях стандарта WEP. Проще говоря, вы можете определить ключ WEP из определенного количества пакетов данных, перехваченных во время передачи. Если ваш маршрутизатор обеспечивает только WEP-шифрование, вам следует приобрести более новый, поддерживающий WPA2.

WiFi защищенный доступ — безопасность с WPA и WPA2

Более новый стандарт шифрования WPA по-прежнему считается безопасным. Пока что никому не удалось взломать это шифрование в приемлемые сроки. Однако вы можете инициировать принудительную атаку на WLAN. Во время такой атаки агрессор пробует все комбинации символов, пока не будет угадан правильный пароль. Также для этой цели злоумышленники могут использовать инструмент Aircrack-ng. Тем не менее, они не будут успешными, если вы установите достаточно длинный и сложный пароль. Для безопасности вашей беспроводной сети используйте ключ WPA длиной не менее 20 символов. Не рекомендуется использовать слова в любом словаре. Ключ должен состоять из прописных и строчных букв, цифр и специальных символов. Кроме того, рекомендуется изменить заводское стандартное имя беспроводной сети (SSID), определенное производителем, поскольку это имя также используется в дополнение к паролю для шифрования сетевого трафика.

Система BackTrack была создана с целью выявления уязвимостей в сети. Из ISO-файла вы создадите загрузочный DVD-диск, который будет содержать специальный дистрибутив Linux, работающий независимо от среды Windows, установленной на вашем компьютере.

Подготовительные мероприятия

Если вы хотите убедиться, что ваш WLAN надежно защищен, вы можете проверить себя, атакуя вашу собственную сеть. Для проведения этого эксперимента вам понадобится программа Aircrack-ng, упомянутая выше. Однако версия, работающая в Windows, поддерживает только несколько адаптеров WLAN. Поэтому стоит использовать версию, предназначенную для среды Linux. Ниже мы подробно опишем отдельные действия, которые должны быть выполнены. Сначала загрузите ISO-файл дистрибутива Linux BackTrack из Интернета. Если вы не можете или не хотите загружать такой большой объем данных (размер файла около 3 ГБ), вы можете приобрести предыдущую версию PC World. На диске, прикрепленном к октябрьскому выпуску журнала, мы разместили этот дистрибутив в версии 5 R2. Мы сознательно отказались от версии 5 R3, потому что, в отличие от предыдущей, она не была оснащена польским интерфейсом. Программа Universal USB Installer, включенная в компакт-диск, поможет вам установить систему на карманном USB-накопителе. Все, что вам нужно сделать, это запустить упомянутый инструмент, выбрать версию дистрибутива в отображаемом списке, а затем выбрать файл ISO и целевой диск.

Однако при загрузке ISO-образа из Интернета вы можете выбрать между 32-битной и 64-битной версиями BackTrack, а также двумя версиями интерфейса — Gnome и KDE. В отличие от многих других дистрибутивов Linux, таких как Ubuntu или Knoppix, BackTrack не предоставляет служебных программ, таких как редактор фотографий или офисный пакет LibreOffice. Специализируется только на анализе безопасности и обнаружении уязвимостей. Помните, что использование пакета BackTrack в иностранных беспроводных сетях незаконно. Он может быть использован только в вашей собственной сети. На веб-сайте авторов по адресу www.backtrack-linux.org/tuturials вы найдете подробные инструкции по работе с рассматриваемой системой, а также по установке ее на жесткий диск или USB-накопитель.

С помощью команды ifconfig в окне текстовой консоли вы можете вызвать список сетевых адаптеров, обнаруженных системой BackTrack.

Подключение системы BackTrack к WLAN

После загрузки с загрузочного DVD или USB-ключа нажмите клавишу [Enter] и выберите первый элемент из списка. Запустите графический интерфейс пользователя, набрав startx . Сначала проверьте, если BackTrack самостоятельно обнаружил и настроил ваши сетевые адаптеры. Для этого откройте окно текстовой консоли, щелкнув значок в нижней части экрана, а затем введите команду ipconfig . На основании информации, отображаемой на экране, вы определите, была ли обнаружена ваша сетевая карта. BackTrack перечисляет беспроводные карты под именами wlan . Чтобы убедиться, что карта включена, введите в текстовой консоли команду ifconfig up , например, ifconfig wlan0 up . При вводе dhclient сетевой адаптер получает IP-адрес от сервера DHCP.

С помощью инструмента Etherape вы можете проверить, успешно ли BackTrack подключился к сети. Вызовите их из системного меню. Эта программа отобразит все компьютеры, которые BackTrack обнаружил в тестируемой беспроводной сети.

Эти тесты очень важны, потому что системе BackTrack часто не удается правильно определить сетевые компоненты на сетевых компьютерах. BackTrack должен иметь возможность ссылаться на внутренние функции платы WLAN, поэтому он не использует стандартные драйверы, доступные в других дистрибутивах Linux. В случае каких-либо проблем, пожалуйста, посетите go.pcworld.pl/3dfc7. В нем приведены инструкции по установке правильного драйвера в зависимости от чипсета.

Используя систему BackTrack на загрузочном DVD, вы можете обнаружить все компьютеры, подключенные к беспроводной сети. Таким образом, вы будете определять, среди прочего набор MAC-адресов устройств, которые могут подключаться к WLAN. Затем вы можете назначить один из них на свою карту.

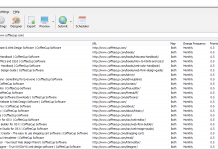

Однако не только BackTrack должен правильно подключаться к плате WLAN. Также утилита Aircrack-ng должна безошибочно определять ваше сетевое оборудование. Проверьте это, набрав sudo airmon-ng в окне командной строки. Этот инструмент входит в пакет Aircrack, который оснащен системой BackTrack. Используемая сетевая карта, чипсет и драйвер появятся в окне. Запомните или запомните имя сетевого адаптера.

Сбор данных в WLAN с помощью программы Aircrack-ng

Для захвата данных, отправленных по беспроводной сети, необходимо переключить сетевую карту в режим наблюдения. Хотя в этом режиме карта не может подключиться к сети, она имеет возможность записи всего сетевого трафика. Для этого введите команду sudo airmon-ng start < сетевая карта > , например sudo airmon-ng start wlan0 . В окне текстовой консоли появится сообщение о том, что режим наблюдения успешно включен. Кроме того, теперь вы можете изменить MAC-адрес сетевой карты (и, следовательно, аппаратный адрес этой карты), чтобы назначить ему один из адресов, разрешенных в тестируемой WLAN. Установите MAC-адреса, разрешенные в беспроводной сети, на основе захваченных данных.

Чтобы изменить MAC-адрес, введите sudo macchanger -mac в окне текстовой консоли. Однако сначала вы должны отключить прослушивание с помощью команды sudo airmon-ng stop и не допустить запуска карты ifconfig <сетевая карта > . Затем вы можете снова включить режим наблюдения — для этого введите sudo airmon-ng start .

С помощью Aircrack вы можете записывать все данные, отправленные в слабо защищенной беспроводной сети. Основываясь на данных, полученных таким образом, Aircrack может даже установить пароль WLAN. С ними вы получите неограниченный доступ к тестируемой беспроводной сети.

Затем определите, какие WLAN находятся в радиусе действия. Введите команду sudo airodump-ng < сетевая карта > , например sudo airodump-ng wlan0 . Утилита отобразит список всех компьютеров, подключенных к беспроводной сети, их MAC-адреса, уровень сигнала и много другой информации о WLAN и отдельных ПК. Обратите внимание, что эта информация доступна без входа в сеть, поэтому она может быть перехвачена любым свидетелем, который делает то же самое. Уже на этом этапе шпионить за беспроводной сетью и получать конфиденциальные данные оказывается удивительно легко. Вы сразу видите, почему фильтрация MAC-адресов в WLAN не приносит никаких преимуществ. Вы можете перехитрить этот механизм слишком легко. Чтобы начать запись данных, отправленных по беспроводной сети, просто введите команду sudo airodump-ng -c -bssid в . Инструмент сохраняет захваченные данные в указанном файле, который впоследствии можно проанализировать. Если вы хотите установить пароль WEP на основе полученных данных, введите команду sudo aircrack-ng . Таким образом, вы можете проверить, можно ли быстро взломать ключ вашей беспроводной сети. Помимо описанных выше, в системе BackTrack вы найдете множество других инструментов анализа безопасности.

В дополнение к Aircrack у вас также есть дополнительные программы тестирования безопасности. К ним относятся Фрарадий, Пирит и Похититель. Все приложения безопасности доступны из команды Backtrack в меню «Пуск». Набор инструментов не ограничивается тестированием безопасности в WLAN, но также предоставляет профессиональные приложения для обнаружения программных и конфигурационных недостатков.