Епоха вразливості: як хакери та організована злочинність переписують правила гри

Ми живемо в епоху безпрецедентної технологічної інтеграції. Наші смартфони, комп’ютери, навіть наші автомобілі стали невід’ємною частиною нашого життя, збираючи та передаючи величезні обсяги даних. Однак цей зв’язок також створює нові вразливі місця, якими все частіше користуються не лише хакери-одинаки, а й цілі організовані злочинні групи. Недавні події, які ми сьогодні обговоримо, демонструють, як ці вразливості використовуються для цілей, що виходять далеко за рамки простого крадіжки даних.

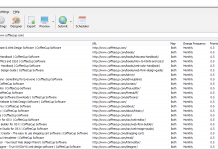

Я працюю в сфері кібербезпеки більше 15 років, і за цей час я бачив, як тактика і стратегія кіберзлочинців змінюються. Раніше це були переважно окремі хакери або невеликі групи, які шукали фінансової вигоди. Сьогодні ми бачимо все більш складну та організовану структуру, де злочинці використовують передові технології, наймають спеціалістів і навіть використовують державні органи для досягнення своїх цілей.

Шафлери, покер та організована злочинність: несподіване перетину

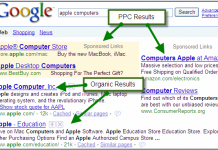

Недавній скандал зі зломом карток виявив тривожну тенденцію: використання технологічних вразливостей для організації злочинних схем. Уявіть собі: професійні гравці в покер використовують зламані пристрої, щоб отримати несправедливу перевагу, що дозволяє їм систематично вигравати великі суми грошей. А за цим стоїть організована злочинність, яка контролює процес і отримує значну частину прибутків.

Ця історія, як не дивно, не унікальна. Ми бачили, як хакери використовують скомпрометовані системи для маніпулювання фондовими ринками, викрадення особистих даних і навіть впливу на політичні процеси. Тут головне — розуміння того, що технології — це не лише інструмент прогресу, а й потужна зброя в руках злочинців.

Уразливості супутників: глобальна загроза безпеці

Особливу тривогу викликає виявлення незашифрованих військових повідомлень США, що передаються із супутників. Маючи лише 800 доларів США, дослідники змогли отримати доступ до великої кількості конфіденційної інформації, включаючи тисячі дзвінків і текстових повідомлень користувачів T-Mobile. Це не лише серйозний провал у безпеці, а й потенційна загроза національній безпеці.

Уявіть, що ця інформація потрапляє до рук ворожої держави чи терористичної організації. Наслідки можуть бути катастрофічними. Цей випадок демонструє, що навіть найпередовіші технології не є повністю безпечними, і що системи безпеки потребують постійного вдосконалення.

Північнокорейські шахраї: архітектурне вторгнення

Спроби північнокорейських шахраїв обманом змусити американські компанії найняти їх для розробки архітектурних проектів є лише одним із прикладів того, як злочинці використовують нові методи для досягнення своїх цілей. Використання підроблених профілів, резюме та номерів соціального страхування – лише верхівка айсберга.

Цей випадок показує, що кіберзлочинність не обмежується крадіжкою даних або фінансовим шахрайством. Злочинці все частіше використовують кіберпростір для проникнення в критичні галузі та інфраструктуру, щоб отримати доступ до конфіденційної інформації або завдати шкоди.

Захист в епоху вразливостей: що потрібно зробити?

Перед обличчям загроз, що постійно зростають, необхідно переглянути наші підходи до кібербезпеки. Ось кілька основних рекомендацій:

- Підвищення обізнаності: Користувачі повинні бути навчені основам кібербезпеки, щоб вони могли розпізнавати шахрайські схеми та уникати їх.

- Посилення захисту даних: Для захисту конфіденційної інформації необхідно використовувати надійні методи шифрування.

- Регулярні оновлення ПЗ: Програмне забезпечення необхідно регулярно оновлювати для усунення відомих вразливостей.

- Використання багатофакторної автентифікації: Ви повинні використовувати багатофакторну автентифікацію, щоб захистити свої облікові записи.

- Співпраця влади та бізнесу: Необхідно налагодити співпрацю влади та бізнесу для обміну інформацією про загрози та розробки ефективних заходів захисту.

- Розвиток етичного хакінгу: Для виявлення вразливостей у системах до того, як це зроблять зловмисники, необхідно розробити етичні практики хакерства.

- Підтримка досліджень кібербезпеки: Необхідно підтримувати дослідження кібербезпеки для розробки нових методів захисту від загроз.

Apple і нагороди за експлойт: крок у правильному напрямку

Ініціатива Apple із надання винагород за виявлення найнебезпечніших експлойтів є важливим кроком у правильному напрямку. Стимулювання дослідників до пошуку вразливостей може допомогти виявити та усунути загрози до того, як ними скористаються зловмисники.

Однак цього недостатньо. Необхідно, щоб інші компанії та організації також наслідували приклад Apple і почали виплачувати винагороду за виявлення вразливостей. Тільки так ми можемо створити ефективну систему захисту від кіберзагроз.

Висновок: адаптація до нової реальності

Ми живемо в епоху безпрецедентних технологічних змін, а кіберзагрози стають все складнішими та небезпечнішими. Нам потрібно адаптуватися до нової реальності та переглянути підходи до кібербезпеки.

Розуміння того, що технологію можна використовувати як на благо, так і на зло, є першим кроком до створення безпечнішого та стійкішого цифрового світу. Ми повинні бути пильними, постійно вдосконалювати наш захист і співпрацювати один з одним, щоб протистояти кіберзагрозам.

- Зрештою, безпека в цифровому світі є колективною відповідальністю. Тільки працюючи разом, ми зможемо створити безпечніше майбутнє для всіх.*

Ігнорування цих тенденцій є рецептом катастрофи. Ми повинні бути готові до нових викликів і постійно вдосконалювати наші системи захисту.