Епоха вразливості: від “Шая-Хулоу” до Паноптикону Китаю-як захистити себе та своє цифрове життя

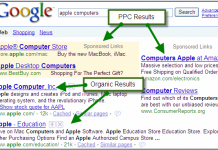

Світ цифрової безпеки постійно змінюється, і звістка про останні тижні – це яскраве підтвердження цього. Ми стикаємося з раніше безпрецедентними атаками на ланцюг поставок програмного забезпечення, за участю західних компаній у системах моніторингу населення в Китаї та зростаючої складності захисту персональних даних в епоху широкої оцифрування. Все це вимагає переосмислення підходів до кібербезпеки та конфіденційності, як для окремих користувачів, так і для організацій.

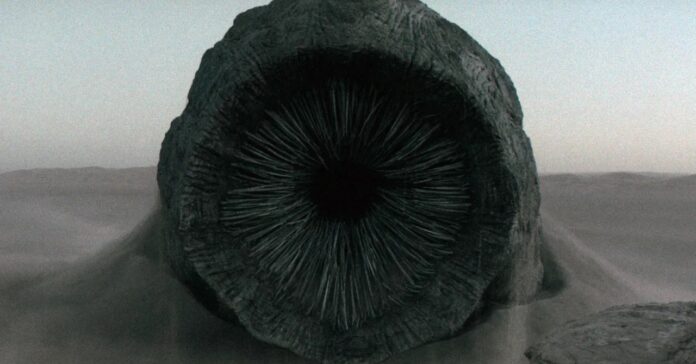

Shai-Hulood: новий кошмар для розробників та користувачів

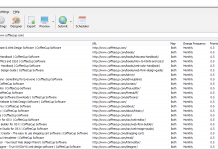

Нещодавній напад “Shai-Hulud”, названий на честь гігантських піщаних черв’яків із Всесвіту Дан, став шоком для спільноти розробників. Цей самостійний хробак, який проникнув сотні програмних пакетів, що використовуються в екосистемі Node.js, продемонстрували неймовірний потенціал для поширення шкідливого коду. Замість того, щоб просто вводити шкідливі функції, Шай-Хулод активно полює на облік NPM, щоб заражати ще більше пакетів та розширити їх сферу впливу.

Це не просто інша вразливість – це системний збій на самій основі розробки програмного забезпечення. Ми звикли покладатися на надійність та безпеку пакетів, які ми завантажуємо від сховищ, таких як NPM. Але Шай-Хулод змушує нас переглянути цю впевненість. Зараз розробники повинні бути набагато уважнішими до походження коду, який вони використовують та проводять ретельні перевірки безпеки.

Що можна зробити?

- Аудит залежності: Використовуйте інструменти для автоматичного сканування своїх проектів для вразливості залежно від залежності.

- Обмеження доступу: Принцип найменших привілеїв – надає пакети лише тих прав, які їм справді потрібні.

- Підвищена пильність: Будьте обережні, використовуючи пакети у невідомих розробників або з підозрілою історією.

- Використання “пісочниця”: Почніть нові пакети в ізольованому середовищі, щоб обмежити потенційну шкоду.

- Регулярне оновлення: Дотримуйтесь оновлень безпеки для всіх використаних пакетів та швидко їх встановіть.

Я, як досвідчений розробник, стикався з такими ситуаціями, коли залежність, яку я вважав безпечним, заражена. Це змусило мене переглянути свій підхід до вибору та використання третього партійного коду. Використання “пісочниці” та регулярні перевірки безпеки стали невід’ємною частиною мого робочого процесу.

Китай Паноптикон: Західні технології в руках авторитарного режиму

Новина про те, що системи спостереження в Китаї значною мірою побудовані на технологіях США, викликає серйозне занепокоєння. Від системи Golden Shield, яка використовується для цензури Інтернету, до інструментів, що використовуються для відстеження та затримання Uyghurs у Сіньцзян, західних компаній, включаючи Cisco, Microsoft, Thermo Fisher та Amazon Web Services, стали учасниками, що не пробігаються, у створенні загальної системи контролю.

Це не лише питання моралі – це питання безпеки. Коли авторитарні режими отримують доступ до передових технологій спостереження, це загрожує загрозам прав людини та демократичних цінностей у всьому світі.

Що можна зробити?

- Регулювання експорту технологій: Уряди повинні посилити контроль над експортом технологій, які можуть бути використані для цілей нагляду та цензури.

- Прозорість та підзвітність: Компанії повинні бути більш прозорими щодо того, як використовуються їх технології та нести відповідальність за наслідки їх використання.

- Альтернативна підтримка: Розробка та підтримка альтернативних технологій, що забезпечують конфіденційність та безпеку даних, можуть допомогти зменшити залежність від західних компаній.

- Активна участь у дискусії: Необхідно активна участь у публічному обговоренні етичних та соціальних наслідків розвитку технологій спостереження.

Цей приклад показує, що технологічний прогрес не завжди призводить до позитивних результатів. Важливо пам’ятати, що технологія – це просто інструменти, і їх використання залежить від намірів тих, хто їх використовує.

Захист особистої інформації в епоху широкої оцифрування

В умовах зростаючої загрози кіберзлочинності та спостереження, захист особистої інформації стає все більш актуальним завданням. Використання VPN, безпечних месенджерів та регулярна зміна пароля – лише основні запобіжні заходи.

Що можна зробити?

- Використання VPN: VPN шифрує ваш Інтернет -трафік і приховує вашу IP -адресу, що ускладнює відстеження вашої активності в Інтернеті.

- Безпечні посланці: Використовуйте кілька месенджерів шифрування, таких як сигнал або WhatsApp, щоб захистити ваші повідомлення від стороннього доступу.

- Регулярна зміна паролів: Використовуйте складні та унікальні паролі для кожного облікового запису та регулярно змінюйте їх.

- Дво -факторна автентифікація: Увімкніть двофакторну автентифікацію для всіх облікових записів, де це можливо.

- Обмеження доступу до даних: Будьте уважні з тим, яку інформацію ви публікуєте в соціальних мережах та які програми ви дозволяєте доступ до своїх даних.

- Використання “пальників”: Для особливо конфіденційної інформації ви можете розглянути можливість використання окремого телефону (“пальник”) за допомогою передплаченої SIM -картки.

- Конфіденційність за замовчуванням: Встановіть свої пристрої та програми, щоб конфіденційність була встановлена за замовчуванням.

Я вважаю, що кожен повинен знати про ризики, пов’язані з використанням цифрових технологій, та вжити активних заходів для захисту їх особистої інформації. Це вимагає постійної підготовки та адаптації до змін загроз.

Висновок: Переосмислення підходу до цифрової безпеки

Сучасний світ вимагає переосмислення підходу до цифрової безпеки та конфіденційності. Напади в ланцюг поставок, використання західних технологій для моніторингу населення та зростаюча загроза кіберзлочинності – це лише деякі проблеми, з якими ми стикаємося сьогодні.

Необхідно підвищити обізнаність про ризики, вжити активних заходів для захисту особистої інформації та попиту з боку урядів та компаній більш прозорості та підзвітності. Тільки за допомогою спільних зусиль ми можемо створити більш безпечний та більш конфіденційний цифровий світ. Пам’ятайте, ваша цифрова безпека – це ваша відповідальність.

Джерело: browncat.net.ua