Мы опишем, как работает механизм авторизации программного обеспечения на Android и объясним, что нужно искать при установке мобильных приложений на ваш смартфон. Мы также объясняем, как правильно защитить данные, хранящиеся на мобильном устройстве.

Содержание

Что нам грозит? Опасные приложения и ложные срабатывания . Корневая защита. Опасны не только вредоносные программы. Самое главное – придерживайтесь разумных 10 принципов защиты данных на вашем мобильном устройстве

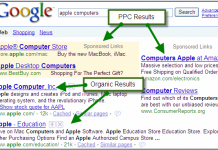

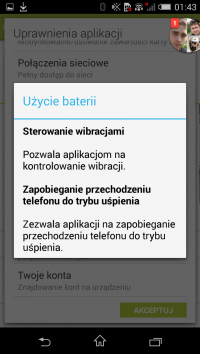

При установке нового приложения на устройствах Android список разрешений, запрашиваемых программой, всегда предоставляется пользователю. Приложение должно отображать информацию на эту тему, прежде чем оно получит доступ к определенным данным из операционной системы (например, контакты, сообщения) или функциям устройства (камера, микрофон и т. Д.). Принятие всех разрешений необходимо для продолжения установки. Пользователь может выйти из приложения в это время, если хотя бы одна из записей в списке авторизации вызывает сомнения.

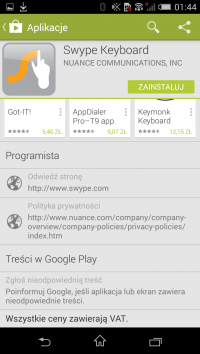

Бывает, что некоторые приложения запрашивают разрешения, которые им не нужны для здорового духа. Почему клиент социальной сети запрашивает доступ к личным текстовым сообщениям и почему виртуальная клавиатура проверяет местоположение пользователя? Сомнения в необходимости предоставления таких разрешений оправданы – ведь пользователи смартфонов и планшетов подвергаются цифровым атакам и утечке конфиденциальных данных не меньше, чем владельцы классических компьютеров.

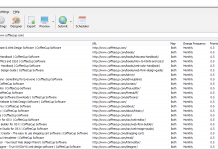

В отличие от закрытой системы Apple iOS, где каждая программа проверяется членом команды App Store, программы в центральном хранилище приложений Android не проверяются лично сотрудниками Google. Только алгоритмы (такие как Google Bouncer) имеют дело с этим, и публикация нового приложения и его обновлений автоматизирована. Эта модель распространения, а также высокая популярность Android означают, что существует больше шансов, чем на конкурентных платформах, попасть в официальный магазин мобильных приложений. Пользователи, устанавливающие программное обеспечение вручную из APK-файлов, найденных в сети, еще более уязвимы для атак и утечек данных. Таким образом, тщательное чтение списка необходимых разрешений может помочь идентифицировать вредоносное приложение.

К сожалению, на практике мало кто обращает должное внимание на то, какие разрешения предоставляются приложению во время установки, что вызывает проблемы. Другое дело, что механизм назначения разрешений не очень прозрачен и может даже напугать пользователей, которые заботятся о безопасности данных. Описания некоторых пунктов в списке на языке, недоступном для менее продвинутых людей. Пользователи не понимают, что приложение действительно сможет сделать, и в результате принимают все запросы.

Что нам грозит?

Установка вредоносного приложения, представляющего собой игру, которая получит доступ, например, к системным настройкам, интернет-соединению, микрофону и внутренней памяти устройства, может привести ко многим потенциально опасным ситуациям. Масштаб ущерба, который может нанести вредоносная программа, зависит от способностей программиста злоумышленника и количества используемых в атаке модулей.

Например, приложения, которые получают доступ к системным функциям, позволяющим сменить значок приложения на другой, используются для кражи учетных данных для входа. В прошлом были атаки, во время которых приложение заменяло свой значок на сайт социальной сети или веб-сайт банка и фишинг. Неизвестный пользователь после нажатия на замененный значок, напоминающий об использованной им службе, был перемещен не на специально созданную страницу входа в систему, и предоставленные на нем имя пользователя и пароль были отправлены непосредственно злоумышленнику, который мог очистить банковский счет или получить личность пользователя.

К тому же более продвинутые вредоносные программы способны выдавать себя за экранную клавиатуру. После получения разрешения на сохранение файлов в памяти (переводится по мере необходимости для сохранения файла резервной копии) и отправки их в фоновом режиме на сервер (архивация резервных копий в облаке), злоумышленник может перехватывать всю информацию, вводимую пользователем, включая логины и пароли для интернет-сервисов.

Другие примеры включают использование вычислительной мощности устройства для генерации (так называемого) взлома виртуальной валюты Биткойн для злоумышленника или тайного фотографирования с помощью встроенной камеры камеры.

- 1

- 2

- 3

- strona Следующая страница