Вы не можете видеть это, и это очень трудно чувствовать. Вы уверены, что ваш компьютер не используется злоумышленниками в нечестных целях за вашей спиной? Наш совет поможет вам определить это. Кроме того, вы узнаете, как эффективно защитить себя от такой опасности.

Содержание

1. Что должно вызвать у вас подозрения? 2. Поиск вредоносного кода в системе 3. Контроль сетевого трафика 4. Контроль текущих процессов 5. Когда система перехватывается киберпреступниками

мы рекомендуем:

Как вы узнаете, что ваша система стала жертвой киберпреступников?

Как взломать компьютер

Лучшие бесплатные программы для защиты вашей конфиденциальности и ПК

Защита электронной почты от шпионов – нежелательная рассылка в переписке!

Компьютерная безопасность – настройка инструментов и программ

Эксперты по безопасности в сфере IT предостерегают от новых вредителей. Вредоносный код, называемый « Drive-by-Exploits», попадает в компьютер жертвы, просто вызывая зараженный или специально созданный веб-сайт. Он может освоить всю систему, передав контроль над ней чужим рукам. В результате ваш компьютер может, непреднамеренно и незаметно для вас, стать массовой рассылкой нежелательной корреспонденции или подвергнуться насилию для интернет-атак. Однако это еще не все. Что еще хуже, все ваши личные и другие конфиденциальные данные, хранящиеся на вашем компьютере, находятся под угрозой. Используя подсказки в этой статье и соответствующее программное обеспечение, вы обнаружите, был ли ваш компьютер взломан киберпреступниками. Вы также узнаете, что делать, если ваши подозрения подтвердятся.

1. Что должно вызвать у вас подозрения?

Хорошо запрограммированные вредители обычно ведут себя крайне осторожно. Их авторы хотят, чтобы они работали на компьютере как можно дольше, прежде чем их обнаружат. Поэтому вы должны регулярно проверять все пункты в списке ниже, чтобы определить, что является подозрительным.

1. Обратите внимание на индикаторы управления на сетевом адаптере и жестких дисках. Если они продолжают мигать через несколько минут, хотя вы не дали никаких инструкций, указывающих, что передача данных происходит, это может (но не обязательно) указывать на присутствие злоумышленника. Активность сетевой карты и / или жесткого диска также может быть вызвана автоматическим обновлением Windows или работой службы индексирования.

2. Когда ваша Windows работает крайне медленно и снова, а затем почти не реагирует на ваши команды, вы должны быть настороже.

Если ShieldsUP! Служба сканирования портов! отображает красные блоки, порты данных открыты, что позволяет получить доступ к системе из Интернета. Например, порт 25 используется для отправки сообщений между почтовыми серверами (SMTP).

3. Посетите www.grc.com/default.htm и протестируйте порты ShieldsUP! , Для этого нажмите ShieldsUP! | Действуйте | Все сервисные порты . Таким образом, проверьте, есть ли открытые порты, через которые вы можете получить доступ из Интернета к вашей локальной сети и к вашему компьютеру – и если да, то какие. Зеленый означает, что порт закрыт и скрыт, красный означает, что он открыт, а синий означает, что он закрыт.

Порты, отмеченные красным, могут означать, что вредоносная программа открыла так называемые задний вход, через который киберпреступник может добраться до него. Тем не менее, может быть желательно открыть порт. Например, порт 443 (SSL) может быть открыт при включении удаленного обслуживания для вашего маршрутизатора.

4. Откройте файл с именем hosts в каталоге \ Windows \ System32 \ Drivers \ etc в любом текстовом редакторе, например Блокноте. Убедитесь, что все строки в этом файле начинаются с галочки (#). Строки, не соответствующие этому условию, должны содержать только записи 127.0.0.1 localhost или :: 1 localhost . Если вы обнаружите в них что-то другое и уверены, что не вводили это сами, это признак нападения киберпреступников.

порт

Порт – это номер, который определяет канал связи, по которому программа в вашей системе может обмениваться данными с другой программой, установленной на другом компьютере. Порты в диапазоне от 0 до 1024 обычно называют хорошо известными портами . Они относятся к группе портов, используемых только известными приложениями. Они не представляют угрозы, если вы регулярно обновляете Windows и другое программное обеспечение.

Порты в диапазоне от 1025 до 49151 ( зарегистрированные порты ) не назначаются навсегда определенным приложениям или системным службам. Они временно используются программами, которым необходимо обмениваться данными с сервером в Интернете. После передачи эти порты сразу закрываются.

Третья группа портов варьируется от 49152 до 65535 и называется динамическими портами . Только в нескольких случаях они используются с честными намерениями – в том числе через антивирусное программное обеспечение, торрент-приложения и аппаратные средства nVidia. Так что они вообще подозрительны.

5. Кроме того, убедитесь, что ваш внешний IP-адрес указан в одном из реестров, в котором перечислены распространители нежелательной почты, отправленной в массовом порядке. Хотя в случае DSL-ссылки с переменным IP-адресом это маловероятно, но вы все равно должны это проверить. Перейдите на сайт www.dnsbl.info и нажмите « Проверить этот IP» . Если вы обнаружите больше записей, отмеченных красным, ваш IP-адрес появится в регистрах спама, и один из компьютеров в вашей локальной сети, вероятно, заражен.

2. Поиск вредоносного кода в системе

Если ваша система ведет себя необычным образом, вам следует провести тщательный анализ с использованием антивирусного программного обеспечения. Возможно, на вашем компьютере установлен пакет безопасности. Если нет, вы можете использовать одну из демонстрационных версий, которую мы регулярно публикуем на DVD, который сопровождает PC World ежемесячно. Кроме того, вы можете как минимум скачать и установить одну из бесплатных антивирусных программ. Мы разместили комплексное тестирование таких инструментов на этом веб-адресе .

При первом запуске приложения вы должны сначала обновить базу данных определений вирусов. После завершения этой операции выберите проверку системы в тщательном режиме (имя может отличаться в зависимости от версии используемого программного обеспечения). Инициируйте анализ и дождитесь результатов. Будьте терпеливы. Если вы обнаружите опасный элемент, вам обязательно нужно поискать в Интернете информацию о последствиях его работы и причиненном ущербе. Кроме того, вы должны подумать, можете ли вы когда-нибудь запустить вредоносную программу самостоятельно. Если окажется, что он открывает черный ход на компьютере жертвы или вносит другие изменения с такими же серьезными последствиями, вам ничего не остается, как переформатировать жесткий диск (диски) и переустановить всю систему Windows. Однако, независимо от того, является ли указанное действие необходимым, вам следует тщательно проанализировать работающие программы и сетевые подключения, прежде чем предпринимать дальнейшие действия.

3. Контроль сетевого трафика

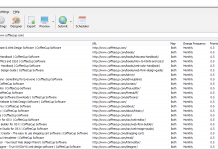

Чтобы определить, отправляет ли ваша система нежелательную почту позади вас, атакует другие компьютеры без вашего согласия или передает вашу конфиденциальную информацию киберпреступникам, вам необходимо определить, какие приложения подключаются к Интернету. Для этого вам понадобятся программы CurrPorts и IPNetInfo .

Инструмент CurrPorts предоставляет список открытых портов вместе с приложениями, которые выполнили операцию.

Установка программного обеспечения вам нужно. Сначала распакуйте архив соответствующей версии CurrPorts ( 32-битной или 64-битной – в зависимости от версии Windows) в любую папку на вашем жестком диске. Затем распакуйте архив IPNetInfo в ту же папку и запустите исполняемый файл cports.exe. Затем на экране вы увидите таблицу с подробным названием процесса , протоколом данных, который он использует, протоколом вашего компьютера ( локальный адрес ), адресом конечного компьютера ( удаленный адрес ) и номера портов, используемых для передачи данных ( локальный порт). ). В столбце « Локальный адрес» обычно указывается внутренний IP-адрес вашего компьютера или локальный адрес по умолчанию, т. Е. 127.0.0.1 .

Таблица перед вами отражает только состояние во время запуска CurrPorts. Нажмите меню параметров | Автообновление Каждые 2 секунды, чтобы включить автоматический анализ повторных попыток каждые 2 секунды. Наконец выберите Файл | Изменения в журнале .

Анализируем связи. К сожалению, нет четкого правила, позволяющего отличить полезные соединения от вредоносных. Три наиболее важных фактора, полезных при обнаружении вредоносных соединений, – это имя приложения, устанавливающего соединение (столбец « Имя процесса» ), локальный порт ( локальный порт ) и адрес назначения ( удаленный адрес ).

Сначала дважды щелкните заголовок столбца « Локальный порт», чтобы отсортировать соединения в порядке убывания номеров портов. Если какие-либо программы открыли порты в вашей системе в диапазоне от 49152 до 65535 ( динамические порты ), проверьте имена программ. Если кто-то из них ничего не говорит, щелкните правой кнопкой мыши запись и укажите IPNetInfo во всплывающем меню. Затем появится новое окно с информацией о целевом сервере. Разумеется, информация будет доступна только в том случае, если можно было определить адрес этого сервера (это следует указать в столбце « Удаленный адрес» ). Если вы имеете дело с надежным сервером, например, Google, установление данных о соединении, безусловно, будет без проблем.

В противном случае щелкните правой кнопкой мыши запись и выберите пункт « Свойства» . В следующем окне вы увидите путь к приложению, которое вы ищете. Он появляется в строке « Путь к процессу» . Если строка имени файла модуля не пуста, она обычно указывает фактический инициатор соединения. В строке идентификатора процесса вы найдете идентификатор процесса. Запомните или запишите оба пути доступа и упомянутый идентификатор. Нажмите кнопку ОК в правом нижнем углу, чтобы закрыть окно.

У инструмента CurrPorts есть еще одна полезная функция. Он автоматически помечает все записи приложения, которые не помечены ни номером версии, ни значком розового цвета. Такие записи также должны вызывать сомнения. Однако некоторые из них (например, в случае серверов MySQL и Oracle) оказываются ложной тревогой.

Этот веб-адрес приведет вас на англоязычную страницу Википедии со списком всех определенных портов TCP и UDP, а также связанных с ними приложений.

Анализ зарегистрированных соединений

По умолчанию в окне CurrPorts отображается только текущее состояние системы. Между тем, некоторые вредители подключаются к Интернету только на короткое время. В этой ситуации очень легко пропустить зловещую связь. Вот почему стоит использовать функцию регистрации изменений, предлагаемую CurrPorts. Таким образом, вы сможете вспомнить необходимую информацию в любое время. Для этого перейдите в папку программы CurrPorts в окне проводника и откройте файл cports.log, дважды щелкнув мышью. Каждая строка в указанном текстовом файле символизирует новый или завершенный процесс. В первом столбце вы найдете дату и время изменения. В следующем вы увидите название программы, а в следующем CurrPorts будет указан ваш IP-адрес и (после двоеточия) порт, используемый для передачи данных. Столбец назначения указан в последнем столбце. Также здесь ищите записи, которые содержат числа из диапазона динамических портов . Проверьте адреса назначения, найденные очень тщательно. Для этого запустите программу IPNetInfo.exe, затем введите IP-адрес назначения и подтвердите, нажав OK .

Чтобы убедиться, что безвредный на вид процесс действительно безопасен, нажмите «Проверить» в соответствующей строке системного обозревателя.

4. Контроль текущих процессов

Если вы смогли обнаружить подозрительную программу, используя советы, описанные в разделе выше, вам следует детально изучить потенциального злоумышленника. Приложение System Explorer является отличным инструментом для этой цели.

Использование системного обозревателя. Установите и запустите соответствующую программу. На вкладке « Процессы » вы увидите все запущенные в данный момент программы, отсортированные по древовидной структуре в соответствии с их зависимостями. Убедитесь, что нажата кнопка с двумя режимами (расположена на панели инструментов). Затем System Explorer отображает список служб. Найдите подозрительный процесс в столбцах « Имя изображения» и « PID» на основе имени и идентификатора, установленных на предыдущем шаге. Выберите строку и нажмите « Проверить» в столбце « Безопасность» .

Расширенные функции системного обозревателя

System Explorer – очень универсальный инструмент. Он не только перечисляет текущие приложения (вкладки Задачи и процессы ). Вкладка « Производительность » содержит постоянно обновляемые параметры, такие как загрузка ядер процессора, процент использования оперативной памяти, передача данных с помощью сетевой карты, а также активность жесткого диска. Вкладка « История » – это своего рода журнал событий, в котором записываются все системные изменения. Через меню | Системные инструменты помогут вам получить некоторые аксессуары для Windows.

Нажав значок с кнопкой + рядом с последней картой, вы можете открыть следующую. Список доступных карт появится на экране. Если вы укажете, например, Автозапуск , на новой вкладке отобразятся многие элементы, которые автоматически запускаются в Windows. Вы можете заблокировать их загрузку, сняв флажок перед их именем. С помощью команды Uninstallers вы откроете список всех приложений, установленных в системе (включая обновления Windows). Чтобы удалить ненужную программу из системы, просто щелкните правой кнопкой мыши ее имя и выберите « Удалить приложение» во всплывающем меню.

Затем System Explorer создаст контрольные суммы подозрительного файла и сравнит их со своей базой данных на веб-сайте www.systemexplorer.net . Затем на экране появится окно веб-браузера с информацией о конкретной версии файла (к сожалению, только на английском языке). Наиболее важной областью является текст «Процесс безопасен или поток?» , Вы найдете оценки от других пользователей System Explorer, которые нашли ту же версию файла в своей системе. Если вы найдете здесь запись 100% Safe , вы не имеете дело с вредоносной программой.

Затем нажмите зеленую кнопку сканирования безопасности (в более ранних версиях программы значок увеличительного стекла). Таким образом, вы начнете проверку всех текущих процессов с базой данных в Интернете за один раз. Если экспертиза не показывает ничего особенного, по крайней мере, на данный момент в вашей системе нет вредителей.

Если вы не можете войти в свою учетную запись Facebook, потому что кто-то меняет ваш пароль и адрес электронной почты, пожалуйста, посетите эту страницу.

5. Когда система перехватывается киберпреступниками

Если в рамках тестов, описанных в предыдущем разделе, вы определили, что злоумышленник проник в вашу систему, немедленно узнайте через Интернет, как он работает и какой ущерб он причиняет компьютеру жертвы. Например, если это обычный вирус или шпионское ПО, в большинстве случаев вам просто нужно удалить его.

Однако, если результаты вашего поиска будут неоднозначными или окажется, что вы поймали вредного вредителя – например, Zeus , TLD4 или Conficker – вы никогда больше не сможете доверять своей системе. В этом случае поможет только радикальное решение – переформатирование жесткого диска и переустановка Windows. Вам следует заархивировать свои личные данные, такие как текстовые документы, музыку, фотографии, контактные данные друзей и почтовые ящики, на внешнем диске или другом разделе, предназначенном только для данных, а затем загрузить их из резервной копии.

Когда кто-то входит в вашу учетную запись Facebook, вы получите электронное письмо или смс – при условии, что вы используете эту функцию.

Борьба с кражей личных данных. Кроме того, крайне важно, чтобы вы немедленно изменили данные доступа к своему почтовому ящику и учетным записям на веб-сайтах. Сначала вы должны ввести пароли для учетных записей почтовых ящиков, поскольку они обычно являются центральным источником информации, позволяющей восстановить доступ к различным интернет-службам. Если вы потеряете доступ к своему почтовому ящику из-за того, что злоумышленнику удалось изменить ваш пароль перед вами, вы должны немедленно связаться с оператором почтового ящика, описать ситуацию и запросить новый пароль.

То же самое относится и ко всем другим интернет-сервисам, например, eBay, Google или Facebook. Если вы изменили пароль для доступа к этим порталам, попробуйте восстановить их через свой почтовый ящик. Однако, если злоумышленник также изменил ваш экстренный адрес, вы должны связаться с оператором данного портала и попросить его заблокировать учетную запись или выдать другие данные доступа.

Установите этот флажок, чтобы использовать зашифрованное соединение во время сеанса Facebook.

Другие контрмеры. Ниже мы расскажем на примере нескольких популярных сайтов, как себя вести, когда кто-то мешает вам войти в свой аккаунт.

– В случае с социальной сетью Facebook вам нужно открыть www.facebook.com/hacked , а затем щелкнуть по нему . Безопасность моей учетной записи была нарушена и следуйте инструкциям мастера.

Большинство веб-сайтов (здесь: Google Mail) предоставляют своим пользователям возможность сообщать о захвате их аккаунта киберпреступниками.

– Для Google откройте соответствующую страницу, введя https://mail.google.com/support/bin/answer.py?hlrm=de&answer=46346 , выберите « Мой аккаунт захвачен» и следуйте инструкциям мастера.

– Для интернет-аукциона eBay откройте этот веб-адрес и нажмите « Я гость» . В следующем окне установите флажок « Я хочу сообщить о злоупотреблениях и нарушениях учетной записи в отношении безопасности и транзакций» и подтвердите, нажав « Продолжить» . На следующем этапе выберите вариант Кто-то использует мою учетную запись без разрешения . Затем нажмите на ссылку. Пожалуйста, напишите в нижней части окна. Заполните форму, указав свои личные данные: имя и фамилию, адрес, номер телефона (включая часы, в которые вы можете связаться), имя участника, адрес электронной почты и, возможно, номер статьи – если мошенник совершал покупки от вашего имени. Кроме того, кратко опишите весь инцидент.

Защита вашей учетной записи на Facebook

Самые популярные социальные сети и коммерческие веб-сайты позволяют улучшить защиту вашей учетной записи от киберпреступников. Например, в Facebook вы найдете конфигурацию безопасности, щелкнув значок треугольника в правом верхнем углу окна и указав на « Настройки учетной записи» . Перейдите к разделу « Безопасность » слева. Если вы укажете « Изменить» в поле « Уведомления при входе в систему» и выберете соответствующую опцию, вы получите электронное или текстовое сообщение, когда кто-то получит доступ к вашей учетной записи (которую вы еще не использовали) с помощью компьютера или смартфона.

И если вы включите подтверждение входа в систему, любой, кто хочет открыть вашу учетную запись с помощью иностранного компьютера, должен сначала ввести код безопасности, отправленный Facebook в виде SMS. В разделе « Активные сеансы» вы найдете сводку всех текущих сеансов Facebook, включая информацию о местоположении. Проверьте, ссылается ли кто-то на ваш аккаунт из необычного места. В этом случае нажмите кнопку окончания действия.

Кроме того, вы должны установить флажок Безопасный просмотр, чтобы всегда использовать Facebook через зашифрованное подключение к Интернету (вы узнаете их по префиксу https в адресной строке).

– Для PayPal перейдите на страницу https://www.paypal.com/ru/ewf/f=sa_unauth и нажмите « Продолжить » в разделе « Вы не можете войти в систему» . Подтвердите еще раз кнопкой Продолжить . Затем заполните форму, кратко описав проблему. Для получения дополнительной информации о предотвращении кражи личных данных , пожалуйста, посетите этот веб-адрес .

– Для нашего сайта класса , пожалуйста, обратитесь к http://nk.pl/support . Сначала выберите категорию « Злоупотребление » и нажмите « Далее» . В зависимости от проблемы укажите на втором этапе тему « Кто-то использует мою учетную запись» , « Кто-то создал учетную запись с моими данными» или « Кто-то выдает себя за меня» . На следующем этапе прочитайте информацию на экране, щелкните поле « Перейти к контакту» , введите свои контактные данные вместе с описанием проблемы и подтвердите, нажав « Отправить вопрос» .

– Сайт аукциона Allegro советует не указывать адрес электронной почты на странице « Обо мне» или на странице продукта. Однако, если кому-то удается выдать себя за вас, сделайте следующее. Вспомните адрес http://allegro.pl/Contact2/Contact2.php и выберите строку « Безопасность» на панели категорий слева. Затем отметьте строку Кто-то завладел моей учетной записью Allegro и подтвердите нажатием кнопки Далее . В следующем окне нажмите « Форма» , а затем заполните поля на экране, указав свой адрес электронной почты и краткое описание проблемы. Подтвердите с помощью кнопки Отправить сообщение .