RSA и AES, закрытые и открытые ключи, симметричное и асимметричное шифрование, цифровая подпись и сертификаты — мы объясняем, что стоит за этими понятиями. Мы представляем список ответов на наиболее распространенные вопросы криптографии.

Содержание

Шифрование — что это такое и для чего оно используется. Шифрование — может быть представлено в иллюстративной форме. Шифрование — в чем заключается концепция ключа Encrypt — возникает ли оно в современную эпоху или в эпоху компьютеров Шифрование — научные основы Шифрование — описание симметричных и асимметричных методов шифрования Шифрование — преимущества и недостатки симметричных и асимметричных методов Шифрование — применение асимметричных методов Шифрование — где лучше использовать симметричные методы Шифрование — можно ли комбинировать асимметричное с симметричным шифрованием — описание наиболее важных криптографических алгоритмов Шифрование — какие алгоритмы являются самыми безопасными Шифрование — что такое программное обеспечение S / MIME Encryption — Шифрование — шифрование передачи данных в Интернете. Шифрование — шифрование электронной почты. Шифрование — что такое шифрование цифровой подписи — как работают цифровые подписи Шифрование — что такое сертификат шифра нет — что такое инфраструктура открытых ключей

Новости о гражданском наблюдении, которые распространяли мир благодаря Эдварду Сноудену, способствовали огромному росту популярности шифрования. Между тем методы секретного раскрытия конфиденциальной информации существуют уже давно. Ниже мы представляем базовые знания в области криптографии и отвечаем на самые распространенные вопросы о шифрах.

Шифрование — что это такое и для чего оно используется

Шифрование — это процесс преобразования читаемого человеком текста или информации в другой форме (например, записанного звука или материала фильма) в непонятную цепочку символов, чтобы сделать ее секретной — хранить ее в этой форме или передавать по незащищенным каналам. Понятный текст называется простым текстом . Преобразованный результирующий текст называется секретным текстом , зашифрованным текстом или криптограммой . Шифрование выполняется с использованием специальных математических функций, также называемых алгоритмами криптографического шифрования. Обратное действие, направленное на преобразование секретного текста в обычный текст, называется дешифрованием или дешифрованием .

Шифрование используется для сокрытия информации от нежелательного или несанкционированного доступа. Это особенно полезно, когда вам нужно переслать сообщение от отправителя получателю таким образом, чтобы предотвратить его прочтение третьими лицами.

Шифрование — может быть представлено в иллюстративном виде

Чтобы представить шифрование в иллюстративном виде, так называемые Код Цезаря . Согласно записям, римский император Гай Юлий Цезарь (100 — 44 до н.э.) использовал этот шифр, чтобы скрыть соответствие военного значения. Код Цезаря — это очень простой шифр, который включает подстановку букв ( подстановочный шифр ). Каждая буква открытого текста заменяется другой буквой того же алфавита — определенное количество мест в алфавите от нее. Таким образом, отдельные буквы открытого текста имеют свои постоянные аналоги. Каждый раз был использован правильный сдвиг. Первые буквы алфавита использовались для шифрования текста, который содержал буквы из конца алфавита. Чтобы прочитать зашифрованное сообщение, достаточно было сместить такое же количество символов влево. Ключ дешифрования — это количество символов в этом случае. Ниже приведен краткий пример.

” Зашифрованный текст: » dwdnxmhpbrvzlflh »

Ключ: заменить каждую букву на третью в порядке букв в алфавите

Алфавит: abcdefghijklmnopqrstu vwxyz

Смещение расшифровки : DEFGHIJKLMNOPQRSTUVWX YZABC

”. В результате сдвига получается текст « атакующий ярко ». ”. Расшифрованное сообщение имеет следующее содержание: «Мы атакуем на рассвете ».

Шифрование — что означает термин ключ

Ключ является одним из основных элементов шифра. Он используется для шифрования и дешифрования текста. В Цезарь ключевой функцией является количество смещенных символов.

Во многих шифрах роль ключа играет пароль, который шифрует обычный текст, чтобы сохранить его в секрете. С другой стороны, тот же пароль используется для получения простого текста из зашифрованного текста. В компьютерном шифровании ключ представляет собой строку битов.

Длина ключа определяет эффективность шифрования и, следовательно, его устойчивость к попыткам взлома. Проще говоря, длина ключа — это количество возможных комбинаций клавиш. Если места для возможных ключей мало, злоумышленник может попробовать все ключи один за другим. Это называется атакой грубой силы . Метод шифрования считается нарушенным, когда кто-то находит способ атаковать данный шифр более эффективно, чем силовая атака, то есть пробовать все возможные ключи. Следовательно, вы должны подбирать ключи достаточно долго, чтобы у нападающих не было шансов на успех.

Упомянутый код Цезаря почти не обеспечивает безопасности. Обеспечивает только 26 ключей. Попытка их (даже вручную) занимает очень мало времени. Таким образом, вы можете быстро прочитать шифротексты, созданные этим методом, без необходимости трудоемкого поиска ключа.

В компьютерном шифровании вы можете установить длину ключа на основе количества бит (например, 40-бит, 56-бит, 128-бит, 256-бит). По мере увеличения длины ключа количество возможных комбинаций увеличивается — так же, как и пароль. 128-битное шифрование в миллиард раз сильнее 40-битного.

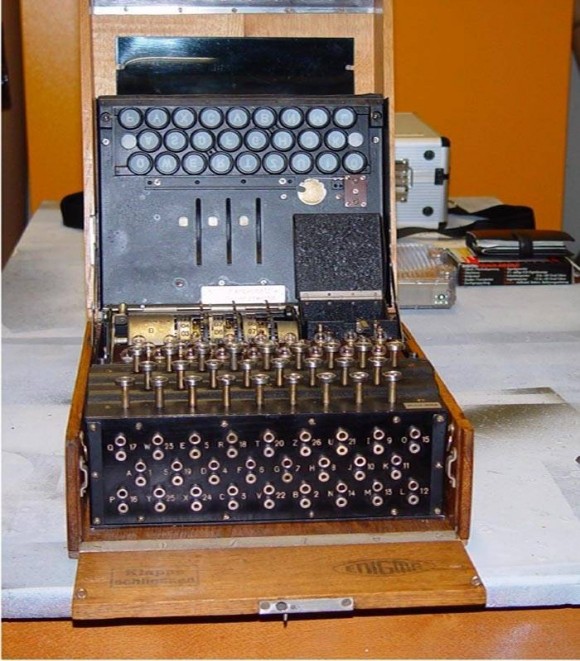

Enigma — это роторная машина электромагнитного шифрования, используемая немцами во время Второй мировой войны.

Шифрование — было ли оно создано в современную эпоху или в эпоху компьютеров

Сообщения были зашифрованы в древние времена. Примером является код Цезаря, упомянутый выше. Вы можете грубо разделить историю криптографии на три эпохи. В первом, который длился примерно до начала 20-го века, он был зашифрован вручную или с использованием механических дисков. На втором этапе, который приходится примерно на 1920–1970 годы, использовались специальные машины шифрования (например, электромагнитные), а в эпоху, начинающуюся примерно в 1970 году, компьютеры взяли на себя шифрование.

Очень известный пример шифровальной машины второй эры криптографии — это Enigma . Она стала известной во время Второй мировой войны, когда она служила вооруженным силам Третьего Рейха и его союзникам, чтобы скрыть радиотелеграммы от союзных сил. С немецкой стороны алгоритмы шифрования Enigma считались очень сложными для взлома. Польские криптологи — Мариан Реевски, Генри Зигальски и Ежи Ружицки — первыми расшифровали сообщения, отправленные с помощью немецкого шифровального аппарата. С документацией польских математиков британские ученые во главе с Аланом Тьюрингом провели дальнейшую работу по расшифровке постоянно улучшающейся Энигмы.

В течение долгого времени разработка криптологических методов во многом зависела от военных приложений. С одной стороны, криптографы пытались максимально эффективно шифровать содержимое сообщения, а с другой стороны, криптоаналитики пытались расшифровать перехваченные сообщения как можно быстрее. В настоящее время исследования в области технологий шифрования проводятся в гораздо более широком масштабе.

Шифрование — научные основы

Большинство методов шифрования основаны на сложности решения математических задач, которые являются целью исследований в теории чисел. Говоря языком, основой шифрования является принцип, согласно которому очень легко выполнять некоторые действия, но очень трудно отменить их и восстановить их исходное состояние. Например, керамическую вазу легко разбить, уронив с большой высоты, но склеить кусочки гораздо сложнее.

Подобные явления происходят в области математики и являются предметом исследований в рамках теории чисел. Например, умножение чисел (даже больших) не вызывает никаких проблем. Между тем, гораздо сложнее разбить продукт на неизвестные факторы. Например, нелегко установить делители 805963. Степень сложности увеличивается с ростом числа. Если вы выберете достаточно большое число, даже компьютеру с огромной вычислительной мощностью потребуются тысячи лет для его разложения.

Сегодня используются несколько сотен цифр. Используя очень сложные методы, с большой работой, ученые теперь могут разбивать только 130-значные числа.

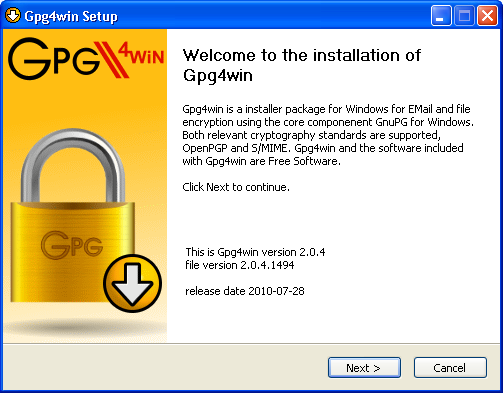

Приложение Gpg4win позволяет шифровать электронную почту в стандартах OpenPGP и S / MIME.

Шифрование — описание симметричных и асимметричных методов шифрования.

По сути, проводится различие между симметричными шифрами и асимметричными шифрами .

Симметричные методы используют один и тот же ключ для шифрования и дешифрования сообщений. Перед передачей конфиденциальной информации отправитель и получатель должны совместно установить секретный ключ и предоставить его по безопасному каналу. Симметричные методы шифрования включают Код Цезаря (см. Выше). Другими симметричными шифрами являются AES, One-Time и 3DES (см. Ниже).

В асимметричных методах шифрования и отправитель, и получатель имеют отдельную пару ключей. Эта пара состоит из открытого ключа и личного ключа . Первый из них является публичным и общедоступным, а второй должен быть скрытым.

Отправитель использует открытый ключ получателя для шифрования сообщения. Получатель может прочитать его, используя свой секретный закрытый ключ. Асимметрия проистекает из того факта, что данные, зашифрованные с помощью открытого ключа указанной пары, могут быть дешифрованы только с помощью закрытого ключа пары.

На практике это выглядит так. Когда пользователь хочет получать конфиденциальные сообщения в зашифрованном виде по электронной почте, он создает пару ключей со специальным программным обеспечением. Затем он раскрывает открытый ключ или отправляет его людям, которые намереваются отправить ему секретные сообщения. Отправитель и получатель выполняют оставшиеся действия, как описано выше. Злоумышленник не может определить ключ дешифрования на основе открытого ключа в течение разумного времени. Сегодня одним из самых популярных асимметричных методов шифрования является RSA (см. Ниже).

Шифрование — преимущества и недостатки симметричных и асимметричных методов

Самым большим недостатком симметричных алгоритмов шифрования является необходимость использовать один и тот же ключ для шифрования и дешифрования сообщений. Поэтому перед установлением секретной связи отправитель и получатель должны обменяться ключом. Ключ должен быть передан по безопасному каналу. В большинстве случаев общающиеся люди не имеют этой опции. Используемый ими канал передачи уязвим, и злоумышленник может перехватить секретный ключ.

Асимметричные значения алгоритмов шифрования включают более высокий уровень безопасности и простоту использования. Эти методы не требуют передачи секретных ключей или разглашения их кому-либо. Дополнительным преимуществом асимметричных шифров является возможность использовать их для создания цифровых подписей.

Недостатком асимметричных шифров является большой объем работы, необходимый для шифрования и дешифрования сообщений, что приводит к низкой производительности этих методов. Как правило, симметричные алгоритмы позволяют защищать явные и читать секретные сообщения намного быстрее. Разница в производительности особенно заметна при обработке больших объемов данных. В этом случае не работают асимметричные методы шифрования.

Шифрование — применение асимметричных методов

Свойства асимметричных криптографических систем открывают для них широкий спектр возможностей. В настоящее время используются асимметричные методы, например, для шифрования электронной корреспонденции, а также в криптографических протоколах, таких как SSL / TLS. Очень популярны среди других Протокол HTTPS, который обеспечивает безопасную связь между веб-браузером и сервером. Кроме того, асимметричные методы часто используются для цифровой подписи транзакций или документов.

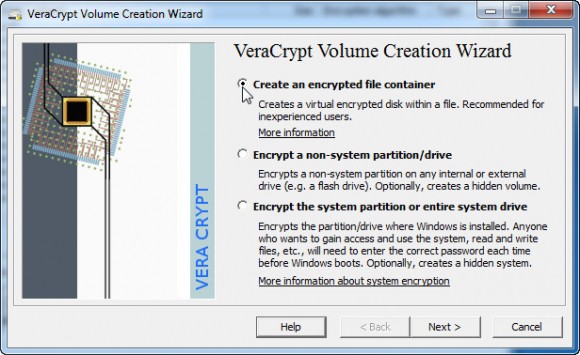

Преемник TrueCrypt, VeraCrypt, одинаково функционален, но обеспечивает еще больший уровень безопасности для хранимых данных.

Шифрование — где лучше использовать симметричные методы

В некоторых ситуациях достаточно симметричных алгоритмов, и вам не нужно использовать сложную асимметричную криптографию. Это тот случай, когда обстоятельства позволяют лицам, общающимся друг с другом, получить ключ (например, при личной встрече). Симметричные методы также хорошо работают в средах, где центральный блок управляет всеми ключами (например, закрытые банковские системы).

Так как панель управления в любом случае имеет все ключи, нет необходимости определять закрытые и открытые ключи. Асимметричная криптография не нужна, когда только один пользователь должен быть защищен ресурсами. Например, симметричного шифра достаточно для шифрования личных файлов. Асимметричные алгоритмы обычно лучше работают в средах, в которых есть несколько или более пользователей.

Шифрование — можете ли вы совместить асимметричный с симметричным

Возможно совместное использование симметричных и асимметричных элементов криптографии. Это решение называется гибридным шифрованием. Надлежащие данные шифруются симметричным способом, а используемый для этого ключ защищен от перехвата открытым ключом получателя. Таким образом, обработка больших объемов данных неэффективными асимметричными методами исключается. Они нужны только для шифрования и дешифрования ключа. Получатель прочитает его, используя свой закрытый ключ, что позволит ему расшифровать все сообщение.

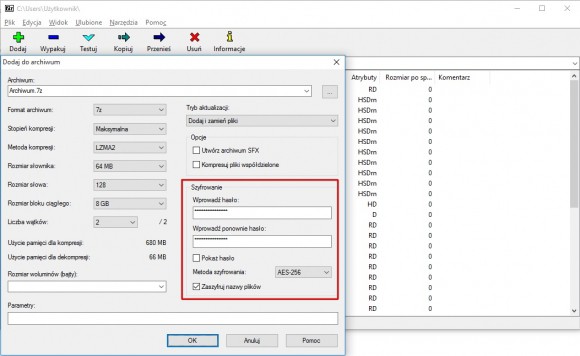

Даже программы сжатия данных (здесь: бесплатный 7-Zip) предоставляют возможность шифровать ресурсы.

Шифрование — описание наиболее важных криптографических алгоритмов

Ниже приведены некоторые из самых известных методов шифрования.

Стандарт шифрования данных (DES)

Очень популярный алгоритм симметричного шифрования Data Encryption Standard (DES) был создан в середине семидесятых годов в сотрудничестве с IBM и Агентством национальной безопасности США. Предполагалось создать стандарт безопасного шифрования для обмена информацией между административными единицами США. Из-за короткой длины ключа (всего 56 бит) DES в настоящее время больше не обеспечивает высокий уровень безопасности, требуемый для некоторых приложений. Однако вы можете искусственно увеличить длину ключа, многократно шифруя данные с помощью алгоритма DES. Именно такие каскадные варианты алгоритма Triple DES, TDES и 3DES до сих пор используются в секторе банковских услуг.

Расширенный стандарт шифрования (AES)

AES, или Advanced Encryption Standard, был создан как преемник алгоритма DES от имени федерального агентства США NIST (Национальный институт стандартов и технологий). В 2000 году он принял его в качестве стандарта, используемого в правительственной администрации. Изначально алгоритм назывался Rijndael из фрагментов имен его создателей Vincent Rijmen и Joan Daemen.

Шифр поставляется в трех основных вариантах — AES-128, AES-192 и AES-256. Числа в именах относятся к длине ключа. Поэтому новый алгоритм использует намного более длинные ключи, чем в DES. Метод AES обеспечивает очень высокий уровень безопасности. Прошло более десяти лет с момента принятия в качестве стандарта первой интересной концепции атаки, но вскоре она оказалась не заслуживающей внимания. Алгоритм общедоступен и может быть реализован в аппаратном или программном обеспечении без уплаты лицензионных сборов. Разновидности AES-192 и AES-256 разрешены в Соединенных Штатах для шифрования документов государственного уровня с самой высокой степенью защиты.

RSA

RSA — это асимметричный метод, который можно использовать не только для шифрования, но и для создания цифровых подписей. Он был разработан в 1977/78 году тремя криптографами в Университете Массачусетского технологического института. Название шифра происходит от первых букв имен его авторов (Рон Ривест, Ади Шамир и Лен Адлеман).

Безопасность зашифрованных данных RSA основана на сложности разбивки больших целых чисел на основные факторы. Безопасность во многом определяется длиной ключа, поэтому она не должна быть слишком маленькой.

По сравнению с методами 3DES и AES, описанными выше, алгоритм RSA намного медленнее — по крайней мере, в тысячу раз. Поэтому он обычно используется только для обмена симметричным ключом шифра. Правильные данные защищены симметричным методом. Это решение сочетает в себе преимущества обоих методов — удобный обмен ключами и высокую эффективность шифрования.

Twofish

Twofish — это алгоритм симметричного шифрования. Он был создан в 1998 году как преемник метода Blowfish, который используется до сих пор. Длина ключа составляет 128, 192 или 256 бит. Авторы Twofish не запатентовали алгоритм, распространяя его в открытом доступе. Так что это доступно каждому для свободного использования.

Шифрование — какие алгоритмы наиболее безопасны

AES, Twofish и 3DES в настоящее время считаются современными и наиболее безопасными алгоритмами шифрования.

Шифрование — что такое S / MIME

S / MIME и, следовательно, Secure / Multipurpose Internet Mail Extensions является отраслевым стандартом для шифрования данных в формате MIME (например, сообщений электронной почты). Основой этого решения является гибридное шифрование с использованием закрытых и открытых ключей. Этот тип шифрования был выбран, чтобы гарантировать целостность корреспонденции, чтобы аутентифицировать отправителя и получателя, а также криптографически защитить содержимое сообщения от несанкционированного доступа. Представленный способ считается относительно безопасным. Пока что никому не удалось сломать этот алгоритм.

Encryption — программное обеспечение для шифрования

Вы можете зашифровать файлы, папки, разделы, целые диски, а также передачу данных, электронную переписку и многие другие элементы. Многочисленные приложения (некоторые из которых бесплатны) позволяют криптографически защищать файлы, носители данных и поток информации в сети. Даже некоторые инструменты сжатия данных предлагают возможность шифрования. Например, бесплатный 7-Zip поддерживает криптографический алгоритм AES с длиной ключа 256 бит. Популярный условно-бесплатный WinRAR шифрует методом AES 128-битный ключ. Доступны многие приложения для шифрования дисковых ресурсов. Наиболее функциональным является кроссплатформенный инструмент VeraCrypt , наследник заброшенного проекта TrueCrypt. Работает в средах Windows, Linux и Mac OS. Он позволяет шифровать разделы и диски в фоновом режиме, а также создавать файлы-контейнеры, которые собирают данные, которые прикрепляются к файловой системе, например, к виртуальным дискам. Как и его предшественник, инструмент поддерживает алгоритмы шифрования AES, Serpent и Twofish, что позволяет использовать их каскадно. Вместо этого разработчики увеличили количество итераций с тысячи до более трехсот тысяч при расчете значения хэширования для создания ключа. Ключи шифрования генерируются функцией PBKDF2 с 512-битной тревожной строкой.

PGP является самым известным программным обеспечением для шифрования всех видов данных. Американский физик Фил Циммерманн создал инструмент PGP (Pretty Good Privacy) в 1991 году, в котором он внедрил шифр RSA. Он опубликовал готовую программу на Usenet, сделав ее доступной для всех бесплатно. Инновационной особенностью этого решения была возможность предоставлять электронным письмам электронную подпись, подтверждающую личность отправителя.

Из-за неясной ситуации, которая возникла, когда проект PGP принадлежал девелоперской компании McAfee, стандарт OpenPGP был создан в 1998 году. Он основан на исходном коде PGP 5.x, который был опубликован в книге и экспортирован из США в этой форме. Было решено сделать это, потому что тогдашние правила запрещали экспорт программного обеспечения из США. Правовые нормы запрещают шифрование с использованием ключа длиной более 40 бит. Кроме того, алгоритмы, используемые в программном обеспечении PGP, таком как RSA, уже запатентованы. Что еще хуже, были ложные слухи, что PGP был оборудован бойницами для дальнейшего использования.

Наряду с GnuPG появилась первая реализация стандарта OpenPGP. Он был разработан как бесплатная альтернатива PGP и опубликован под лицензией GNU GPL. Со временем было создано много расширений OpenPGP, которые предоставляют больше функциональных возможностей, чем PGP.

Cacert является одной из немногих организаций, которые выдают бесплатные сертификаты X.509, поддерживающие шифрование электронной почты S / MIME.

Шифрование — шифрование передачи данных в интернете

Для шифрования передачи данных через Интернет обычно используется SSL (Secure Socket Layer), который шифрует информацию, передаваемую из веб-браузера на сервер, и наоборот. Начиная с версии 3, протокол SSL разрабатывается как TLS (безопасность транспортного уровня). Защищает только канал передачи. При получении данных целевой сервер расшифровывает их и сохраняет в локальной файловой системе.

В настоящее время шифрование TLS используется в сочетании с HTTPS — протоколом связи для безопасной передачи данных в сети Интернет. Когда пользователь Интернета получает доступ к веб-сайту через SSL, он использует те же элементы протокола HTTP, которые он обычно ссылается на веб-сервер. Разница в том, что на этот раз обмен данными осуществляется через зашифрованный канал. Таким образом, имя HTTPS в начале URL (вместо HTTP) не означает другой протокол, но сигнализирует о шифровании.

Большинство веб-серверов поддерживают TLS 1.0, некоторые также SSLv2 и SSLv3 с различными алгоритмами шифрования. Между тем, почти все веб-браузеры предпочитают TLS с шифрованием RSA и AES. SSL также используется, среди прочего в почтовых серверах, веб-приложениях и межсерверных коммуникациях.

Шифрование — шифрование электронной почты

При рассмотрении безопасности электронной почты следует различать два аспекта — шифрование данных и шифрование содержимого сообщения. SSL-соединения отвечают за безопасную передачу данных на многих устройствах, но на некоторых вы должны вручную включить эту функцию. Поэтому проверьте в настройках почты, включена ли опция SSL / TLS.

Помимо передачи данных, вы также можете зашифровать содержимое отправленных сообщений. Эта задача может быть выполнена с использованием алгоритма S / MIME или PGP (GPG), упомянутого выше. В обоих случаях доступны асимметричные методы шифрования, которые все еще считаются безопасными. Они реализованы в плагинах для популярных почтовых программ, таких как Thunderbird .

Шифрование корреспонденции имеет два основных недостатка. Несмотря на наличие подробных инструкций, установка необходимых инструментов оказывается слишком сложной для начинающих пользователей. Что еще хуже, недостаточно оснастить компьютер отправителя виртуальной цепочкой для ключей. Также почтовые клиенты у получателей должны поддерживать PGP или S / MIME. Только тогда можно обменяться зашифрованной корреспонденцией. Поэтому описанные способы не очень популярны в частном секторе пользователей.

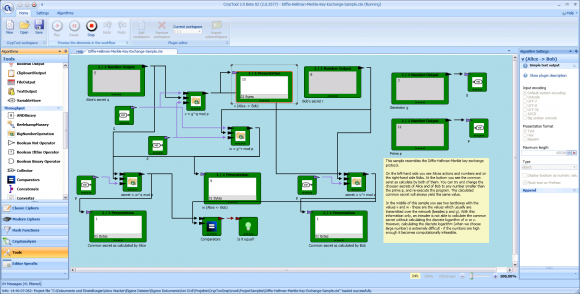

Образовательная программа CrypTool знакомит новичков с миром криптоанализа и позволяет вам экспериментировать на шифрах.

Шифрование — что такое цифровая подпись

Цифровые подписи используются для безопасных онлайн-транзакций. Они позволяют проверять электронные документы на предмет их происхождения и подлинности. Они подтверждают личность общающихся людей. На самом деле они представляют собой цифровую версию печати, которая также служит подписью.

Примечательно, что цифровая подпись обеспечивает еще большую безопасность, чем традиционная подпись. Это гарантирует получателю не только то, что отправителем сообщения является лицо, на которого он претендует ( гарантия подлинности ), но также гарантирует целостность переписки . Поэтому он удостоверяет, что документ будет доставлен адресату в том виде, в котором он был отправлен отправителем (он не будет перехвачен и изменен по пути).

Цифровые подписи требуют наличия инфраструктуры открытых ключей (PKI), которая предоставляет услуги аутентификации и выдает сертификаты для подтверждения соответствия используемых ключей.

Шифрование — как работают цифровые подписи

Чтобы пользователь мог подписать документы цифровой подписью, у него должны быть ключи подписи. Как правило, алгоритмы асимметричного шифрования используются в цифровых подписях.

Отдельная пара ключей, состоящая из закрытого ключа и открытого ключа, должна быть сгенерирована для каждого участника связи. Явный открытый ключ проверяет цифровую подпись. Закрытый ключ, с другой стороны, используется для подписи и должен храниться в надежном месте. Это не может быть в руках третьих лиц.

Чтобы создать цифровую подпись, создайте хеш-значение из отправленного вами сообщения и подпишите его своим закрытым ключом. Сообщение и подпись затем отправляются получателю без необходимости шифровать содержимое документа. Речь идет не о конфиденциальности, а только о подтверждении вашей личности и гарантии целостности.

Получатель проверяет подлинность подписи, проверяя значение хеш-функции открытого ключа. Если процедура прошла успешно, можно предположить, что сообщение пришло от владельца закрытого ключа и что его содержимое не было изменено во время передачи.

Шифрование — что такое сертификат

Сертификат — это набор данных, который подтверждает определенные свойства объектов или людей. Подлинность и целостность сертификата могут быть проверены криптографическими методами. Цифровой сертификат содержит данные, необходимые для его проверки.

Шифрование — что такое инфраструктура открытых ключей

Инфраструктура открытых ключей (PKI) предоставляет ресурсы, необходимые для предоставления сертификационных услуг. Это включает в себя, среди прочего правила, определяющие условия выдачи сертификатов. Задача этой инфраструктуры также заключается в проверке личности лиц или организаций, претендующих на получение сертификата. Обычно публикует информацию о выданных и отозванных сертификатах. Кроме того, PKI должна иметь методы для составления таких сертификатов, которые заслуживают доверия и не вызывают сомнений у пользователей. Важно, чтобы не было доступа в Интернет к оборудованию, которое используется для генерации сертификатов.

Подсказка. Если вы заинтересованы в предмете шифрования, взгляните на образовательную программу CrypTool . Это бесплатное приложение, которое позволяет вам ознакомиться и поэкспериментировать с криптографическими алгоритмами на практике. Доступны классические методы, такие как шифр Цезаря, и современные методы, такие как RSA и DES.