Угрозы DNS включают угон, туннелирование, фишинг, отравление и DDoS-атаки. Как вы можете защитить себя от их неприятных последствий?

Содержание

Морская черепаха — кампания по захвату DNS DNS- шпионы совершенствуют свои инструменты Риск захвата DNS для Интернета вещей DNSSEC — это существенные традиционные угрозы DNS Как защитить себя от атак DNS?

DNS , или система доменных имен , называется «интернет-каталог». Это элемент глобальной инфраструктуры, который переводит информацию, введенную на цифровой язык, поэтому вы можете открывать страницы и отправлять электронные письма. Хотя он был объектом атак почти с самого начала, в последние годы число атак значительно увеличилось, что делает соответствующую безопасность столь важной. Согласно отчету IDC , в прошлом году 82% компаний испытывали атаки DNS , а в первой половине 2019 года было зарегистрировано 904 атаки. Расходы, связанные с этими инцидентами, увеличились (по сравнению с 2018 г.) на 49% и составили в среднем 1,27 млн. Долл. США. 48% компаний заявили, что в результате атак потеряли более 500 000 долларов, а на 10% — более 5 миллионов. Почему такие суммы? Что ж, в результате атак происходят повреждения и сбои как облачных приложений, так и обнаруженных во внутренней сети. Необходимость ремонта инфраструктуры также связана с необходимостью отключения онлайн-сервисов.

Морская черепаха — кампания по захвату DNS

Морская черепаха — название кампании, которую киберпреступники провели в июле. Его целью было захватить домены, и в случае успеха хакеры изменили свои записи DNS, чтобы перенаправить пользователей на вредоносные серверы, предназначенные для кражи данных с помощью фишинга . Кампания была обнаружена исследователями из Cisco , и ее целями были организации и компании, расположенные на Ближнем Востоке, в США, а также в Греции и некоторых других странах Европы. У пользователей не было возможности понять, что что-то не так, потому что перенаправление выполнялось на DNS- серверах. Для атаки использовался инновационный метод, при котором захваченный сервер отправлял — в ответ на запрос DNS — поддельные доменные записи. Благодаря этому, по оценкам Cisco , эти атаки были строго направлены на ccTLD — домен верхнего уровня с кодом страны (ccTLD) . Это национальный домен верхнего уровня — двухбуквенный домен верхнего уровня, зарезервированный для зависимой страны или территории. Большинство из них соответствуют кодам стран стандарта ISO 3166-1. Это позволяет атаковать государственные серверы.

DNSspry совершенствует свои инструменты

Одной из последних угроз являются кампании, называемые DNS-шпионажем или DNS-шпионажем . Эта атака использует два вредоносных веб-сайта для запуска атак через документы Microsoft Office, содержащие макросы. Вредонос обеспечивает связь с атакующим через HTTP и DNS. Это позволяет обойти технологии, связанные с обнаружением шпионажа. DNS-шпионаж поразил домены ближневосточных властей, в том числе Объединенных Арабских Эмиратов. Этот метод атаки также является новинкой, которую необходимо защитить как можно скорее. К сожалению, большинство компаний и организаций считают свой DNS стабильным и не придают ему большого значения, что облегчает шпионам. И если хакер знает, что сервер захвачен, он может, например, забрать у него все пароли, хранящиеся там.

Риск захвата DNS для Интернета вещей

ICANN (организация, ответственная за назначение доменных имен в Интернете, определение их структуры и за общий надзор за работой DNS-серверов во всем мире) указывает на риск, связанный с поглощением DNS в контексте Интернета вещей. Успешная атака может использоваться для принудительного увеличения нагрузки на все взаимодействующие устройства, например, приказывая им одновременно обновлять программное обеспечение или проверять доступные сети. С точки зрения одного устройства это можно рассматривать как программную ошибку, но для всей сети Internet of Things это явная атака на структуру DNS. Такие инциденты уже имели место — к счастью, только в небольших масштабах, но доказали, что они могут повлиять и на большее количество устройств. Ситуация опасная, потому что все больше производителей оборудования Интернета вещей оснащают их контроллерами, использующими DNS.

ICANN также прогнозирует появление бот-сетей, состоящих из электронных устройств. Их легче захватить, чем серверы или компьютеры, и после приобретения вы можете использовать их, например, для проведения DDoS-атак . Первым ботнетом такого типа в истории стал Mirai , в котором было от 400-600 тысяч устройств! И чем шире будет распространяться Интернет вещей, тем больше у грабителей возможностей для хвастовства.

DNSSEC — это важно

Целью DNS-атак являются прежде всего компании и корпорации, потому что они имеют большие объемы пользовательских данных в своих базах данных. Вот почему важно использовать DNSSEC в них — это расширение системы DNS для повышения ее безопасности. DNSSEC обеспечивает аутентификацию источников данных (DNS-серверов) с использованием асимметричной криптографии и цифровых подписей . Преимущество — простота внедрения в существующую структуру и гибкость адаптации. DNSSEC добавляет защитный слой, чтобы гарантировать, что пользователь подключается к странице, назначенной определенному домену. Хотя это защищает критическую часть инфраструктуры, оно не решает все проблемы безопасности. DNSSEC используется примерно с 2010 года, но его используют менее 20% DNS-серверов в мире. Причина этого проста — это дополнительная, дополнительная функция, а не стандартная.

Традиционные DNS-угрозы

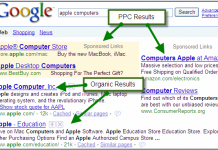

Хотя киберпреступники все еще разрабатывают новые методы атак, классические методы все еще практикуются. 47% DNS-атак осуществлялись с помощью фишинга , 39% с использованием вредоносных программ на основе DBS, DDOS-атаки и блокировка домена также использовались с нетерпением. Отравление DNS (метод фишинга, при котором злоумышленник отправляет поддельную информацию, связывающую доменное имя с IP-адресом на DNS-сервере, также часто встречается отравление . DNS-сервер запоминает его в течение некоторого времени — до нескольких часов — и возвращает клиентам запомненный IP-адрес, что приводит к передаче на поддельный сайт) и DNS туннелирование.

Команда исследователей из Palo Alto Unit 42 описала один из самых популярных методов туннелирования: OilRig . Специально разработанный троянец использует туннелирование для кражи данных и отправки их на сервер, контролируемый хакерами. Его деятельность была зарегистрирована с мая 2016 года и по сей день. С момента своего появления он был обогащен инструментами, позволяющими использовать различные протоколы туннелирования.

Как защитить себя от DNS-атак?

Для повышения уровня защиты от DNS-атак рекомендуется ввести двухфакторную аутентификацию — тем более что ее легко реализовать. Вам также следует обновить защитные механизмы каждой страницы, с которой пользователи Интернета вступают в контакт. Другие практические защитные меры:

- обновление паролей учетной записи DNS

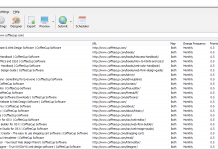

- Проверка записей DNS, чтобы убедиться, что они не перенаправляются на другие сайты

- проверить общедоступные записи DNS для той же цели

- проверьте сертификаты механизма шифрования, чтобы увидеть, есть ли какие-либо подделки

- проверьте, нет ли журналов сертификатов, которые не были необходимы — их присутствие может указывать на шпионаж

Другие рекомендуемые шаги:

- упомянутое введение двухфакторной аутентификации для всех учетных записей и обеспечение того, что все сложно и трудно угадать / сломать.

- Регулярное резервное копирование важных DNS-зон, что позволит вам легко восстановить их в случае взлома и атаки

- реализация поведенческого обнаружения угроз в реальном времени

- использование инструментов мониторинга DNS, которые могут обнаружить DGA и атаки нулевого дня

- Интеграция DNS с управлением IP- адресами (IPAM)

- применить патчи безопасности как можно скорее

- регулярная проверка журналов доступа

- Регулярно проверять целостность записей DNS и их историю изменений

- помня не хранить пароли в обычных текстовых файлах

Стоит также отметить, что многие производители антивирусов, такие как Bitdefender , имеют специализированное программное обеспечение, которое упрощает контроль DNS и обнаружение потенциальных атак и попыток взлома. Стоит подумать о добавлении этих решений в вашу инфраструктуру.