Брандмауэр и антивирусная защита не защищает от всех угроз. Очень часто враг сидит под одной крышей. Узнайте, какие угрозы ждут вас в вашей собственной сети и как защитить себя от них.

Содержание

Podslurping — данные в ловушке сетей Windows — совместное использование и пароли сетей Windows — совместное использование с трояном Манипулирование оборудованием — кража данных с принтера Манипулирование почтой Кейлоггеры — захват печатного текста

Брандмауэр и антивирусная защита не защищает от всех угроз. Очень часто враг сидит под одной крышей. Узнайте, какие угрозы ждут вас в вашей собственной сети и как защитить себя от них.

Мнение эксперта

Даже если ваш компьютер защищен брандмауэром и маршрутизатором, это не означает, что он защищен. Угроза не должна исходить извне. Враг может сидеть прямо рядом с вами! Узнайте, какие опасности ожидают ваши данные в частных и корпоративных локальных сетях, и как с ними бороться.

Вы, кажется, использовали правильную модель безопасности. Вы используете антивирусное программное обеспечение и программный межсетевой экран, или у вас может быть даже маршрутизатор со встроенным межсетевым экраном. Таким образом, вы хотите поставить плотину на кражу ваших данных и вторжение вредоносных программ. Однако все эти гарантии предполагают, что опасность угрожает только извне, то есть Интернет. Мало кто думает, что агрессор может сидеть рядом с ним, будучи пользователем той же сети дома или на работе.

Опасности и средства защиты. Работая за компьютером, вы должны знать, как обнаружить врага, выходящего из ваших рядов, и как вести себя с ним. Близкий враг может атаковать, используя методы, которые недоступны внешним злоумышленникам. Прочитайте, как разоблачить предателя и как защититься от него.

Подслурпинг — данные в ловушке

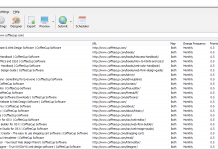

Контроль общих папок Windows и FTP — эта программа будет сканировать всю сеть, как если бы ваш коллега был вам неудобен.

Опасность. Под концепцией подслепинга понимается незаметное подключение портативного музыкального плеера к компьютеру или подключение его под некоторым предлогом для захвата данных с этого компьютера. Одним из вариантов podslurpingu является так называемый сосание пальца, которое, несмотря на название, не имеет ничего общего с сосанием пальца. В англоязычных странах USB-накопители, которые даже менее заметны, чем портативные USB-накопители, поэтому они лучше подходят для кражи данных с чужого компьютера, обычно называют флэш-накопителями.

Атака очень быстрая. Агрессор подключает Pendrive или портативный плеер к ПК или ноутбуку, который стоит без присмотра. Затем он ждет несколько секунд, нажимает клавишу [Enter], и автоматически запускается специально подготовленная программа, которая копирует нужные файлы. Однако есть более безжалостные методы. Например, один из ваших коллег может попросить вас одолжить ему компьютер, чтобы он мог перезарядить батарею в своем плеере, или он скажет, что у вас есть данные для вас на USB-накопителе.

Как программа, которая запускается автоматически, все, что вам нужно, это простой пакетный файл или сценарий VBS, содержащий обычную команду Xcopy. Вызов этой программы находится в файле Autorun.inf, который находится в корневом каталоге портативного проигрывателя или флэш-накопителя. Описанный метод очень прост, поэтому подозревать его могут не только программисты.

Средства защиты. Есть несколько способов борьбы с подслупрингом.

Совет 1. Самый простой способ предотвратить кражу данных — никогда не оставлять компьютер без присмотра. Когда вам нужно покинуть рабочее место, нажмите [Windows L]. Тогда никто не попадет в вашу систему, пока вы не введете правильный пароль. Стоит привыкнуть защищать свой компьютер. Показанная опция доступна в Windows XP и более новых системах.

Совет 2. Никогда не позволяйте никому подключать носители данных к вашему компьютеру — это одно из основных правил безопасности! То же самое относится и к вставке CD / DVD в ваш привод. Также таким образом вы можете использовать функцию запуска для захвата чужих данных. Тот факт, что вы не можете писать носители этого типа, не имеет значения. Враг знает техническую инфраструктуру вашей компании так же, как и вы, поэтому подготовленный им сценарий может копировать данные, например, на сетевой диск.

Совет 3. Кроме того, есть еще одна вещь, которую вы не должны иметь в виду. Достаточно сделать это один раз. Речь идет об отключении функции запуска. Запустите редактор реестра и перейдите к ключу «HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer». Дважды щелкните значение DWORD «NoDriveTypeAutoRun» (если оно отсутствует, просто создайте его), затем присвойте ему шестнадцатеричное значение 9D. Таким образом, вы завершите настройку по умолчанию с запретом автозапуска для накопителей большой емкости — и, следовательно, также для накопителей, подключенных к порту USB. Если вы хотите отключить автозапуск для всех типов дисков, введите шестнадцатеричный FD вместо вышеуказанного.

Обратите внимание, что вышеуказанный ключ применяется только к текущему пользователю и имеет более низкий приоритет, чем эквивалентный подраздел в ключе «HKEY_LOCAL_MACHINE». Внесите в него аналогичные изменения, чтобы ввести ограничения для всех пользователей, или удалите его, чтобы сделать записи реестра для текущего пользователя эффективными.

Windows сети — акции и пароли

Опасность. Не сохраняйте конфиденциальную информацию на общедоступных сетевых дисках — это правило кажется тривиальным. Несмотря на это, им часто пренебрегают — очень часто, потому что сотрудники придумывают временные решения, которые ИТ-отдел не предоставляет, или функции, которые он предлагает, не соответствуют их требованиям.

В равной степени рискованно использовать один и тот же пароль для всего. Во многих случаях один и тот же пароль используется годами. В этой ситуации утечка дискретной информации через общие ресурсы и стандартный пароль — это только вопрос времени. Совместное использование дисковых ресурсов является стандартной процедурой на компьютерах, подключенных к локальной сети, поэтому компьютер не может проверить, какие общие ресурсы полезны, а какие — вредны. Пользователь должен контролировать это.

Средства защиты. Если вы не уполномочены в своей компании вводить новые правила безопасности или наказывать за нарушения, вы не сможете эффективно предотвратить кражу данных через пробелы, описанные выше. Тем не менее, вы можете обратить внимание своих коллег на представленные проблемы. Во многих случаях сотрудники вообще не знают, сколько конфиденциальной информации они обнародуют. Получите те же знания, которые потенциальный агрессор получит при сканировании всей сети.

Прежде чем приступить к работе, обязательно сообщите своему руководителю о своих намерениях и попросите у него разрешения. В противном случае вас могут считать злонамеренным хакером и предателем, и тогда вам придется столкнуться с немедленным увольнением и юридическими последствиями.

Например, сетевой сканер Merx (бесплатно, доступен на сайте www.imerx.net) подходит для выполнения вышеуказанных операций. Этот инструмент сканирует сетевые области для общих папок Windows и FTP. Перейдите к общей карте сканера и введите два IP-адреса — начало и конец области, которую вы хотите сканировать. Если вы не знаете, что вводить, сначала установите IP-адрес вашего компьютера. Для этого откройте окно командной строки и введите

ipconfig | найти «IP-адрес»

Замените число после последней точки в полученном адресе на число 1, а затем введите его как начало диапазона в первом поле сетевого сканера Merx. Введите тот же адрес во втором поле, заменив последний номер на 254.

Кроме того, установите флажки «Имя» и «Прямое подключение». Увеличьте число в поле времени ожидания соединения по крайней мере до 1000, а затем нажмите «Запустить!». После завершения сканирования сети инструмент автоматически переключится в автономный режим обозревателя, в котором вы можете просмотреть общие папки, найденные на всех компьютерах. Если дважды щелкнуть ресурс, вы увидите его содержимое и сможете загрузить его на свой компьютер. Независимо от того, в какой компании вы проводите такой эксперимент, вы будете удивлены тем, что вы можете найти таким образом. Затем вы должны посетить своих коллег и сообщить им об акциях, которыми они делятся.

Windows сети — делится с трояном

Это незаметный вид устройств, которые записывают нажатия клавиш и, таким образом, фиксируют, среди прочего, конфиденциальная информация, такая как пароли.

Опасность. Бродя по Интернету, вы уверены, что боитесь — и это правильно — загружать исполняемые файлы из подозрительных источников и запускать их локально на своем компьютере без предварительной проверки. Между тем, в корпоративной сети, в основном, существуют те же опасности при запуске, например, файла EXE, который сохраняется на общедоступном сервере. Он мог быть создан врагом в своей собственной сети, даже чтобы добраться до компьютеров своих коллег и контролировать их. Одним щелчком мыши этот файл, например, активировал скрытые папки, включал удаленный доступ к компьютеру жертвы или просто искал на компьютере файлы определенного типа, например, чтобы загрузить или удалить их.

Средства защиты. При навигации по локальной сети вы должны различать подозрительные и заслуживающие доверия места — как в Интернете. Сервер, за которым наблюдает сетевой администратор, без разрешения на запись для пользователей заслуживает доверия, в то время как типичные файловые сообщества на общедоступных серверах должны вызывать подозрения. Индивидуальный доступ к коллегам по работе на рабочих местах является наиболее неопределенным.

- 1

- 2

- strona Следующая страница