Хакеры, связанные с иранскими властями, пользуются уязвимостью популярного архиватора WinRAR для запуска атак с использованием опасного вируса Shamoon.

Содержание

Чего хочет Эльфин? Elfin a Shamoon Exploit в WinRAR также будет использоваться другими

Группа хакеров, связанных с иранскими властями под названием Elfin (или APT33 ), была описана Symantec как одна из самых активных на Ближнем Востоке. Она отвечает за серию нападений на компании в Саудовской Аравии и США, особенно в сфере энергетики и воздушного движения. Жертвы включают Саудовская Аравия Нефтяная Компания — атака стерла данные с жестких дисков компании, после чего последовала анимация, показывающая горящий флаг США. Однако Elfin изменил способ атаки — теперь вместо удаления данных он использует методы фишинга и уязвимости программного обеспечения для внедрения вредоносных программ в операционные системы.

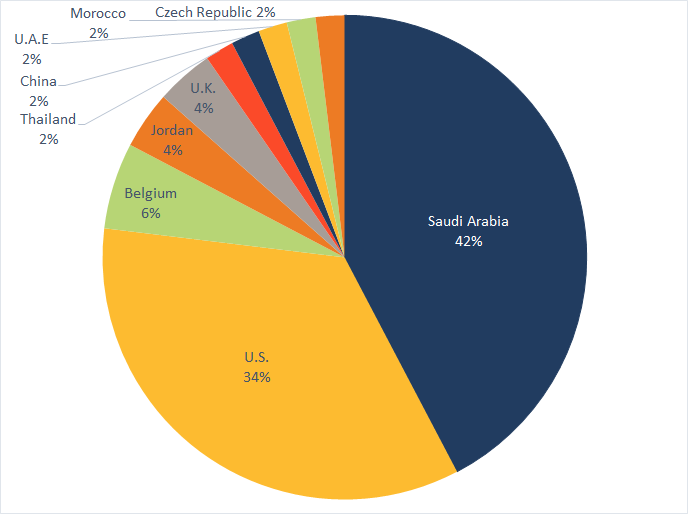

Деятельность Эльфина в отдельных странах; источник: Symantec

Elfin также пытается использовать уязвимость в популярном архиваторе WinRAR . В специально созданном письме жертве предлагается загрузить файл с именем JobDetails.rar , и когда пользователь начинает его распаковывать, это замаскированное вредоносное ПО пытается использовать уязвимость CVE-2018-20250 в программе. Если атака прошла успешно, хакер может установить любой файл в системе.

Чего хочет Эльфин?

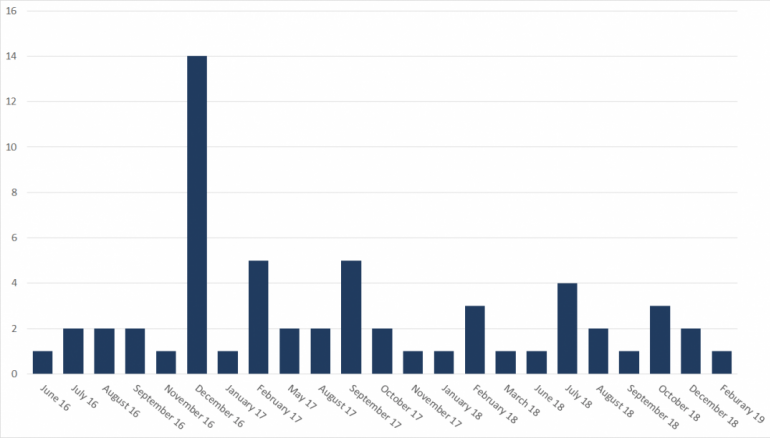

Как сообщает FireEye , Elfin / APT33 — это группа, существующая с 2013 года, но активная с конца 2016 года, когда они осуществили вышеупомянутые атаки с использованием Shamoon . Он имеет связи с иранскими властями, с Саудовской Аравией и США в качестве основного направления. Инструменты взлома, которые они используют, включают открытие бэкдоров Нотстук , Стонедрилл или Квазар РАТ . Некоторые из них доступны только на черном рынке в Dark Web. В отчете FireEye говорится, что деятельность группы предполагает присутствие ее членов в Иране. Если добавить к этому известный факт нежелания иранских властей США и Саудовской Аравии, то предположения о государственной поддержке очевидны.

Эльфийские атаки в 2016-2019 гг.

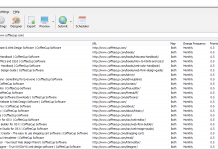

Symantec рекомендует компаниям защищать себя с помощью многоуровневых систем безопасности и регулярно устанавливать исправления программного обеспечения, публикуемые их производителями. За последние три года Эльфин в основном атаковал энергетические и летные компании (было зарегистрировано 18 нападений на саудовские и южнокорейские компании в этих секторах), но в центре внимания также находятся медицинские, химические и машиностроительные отрасли. Используя специализированные инструменты, Elfin сканирует сеть, ищет сайты с уязвимостями, а также создает инфраструктуру C & C ( управление и контроль ), которая используется после того, как вредоносному ПО разрешено проникать на зараженный компьютер или сервер.

Эльфин Шамун

Эльфин впервые использовал Shamoon, чтобы саботировать саудовскую Aramco . Группа не создала этот модульный вредитель, но изменила его настолько, что он называется Shamoon 2.0 . Текущая версия была впервые использована для атаки на итальянскую нефтяную компанию — Saipem (которая является клиентом Saudi Aramco ) в декабре 2018 года. Последующие попытки нападения имели место на таких компаниях, как Boeing, Alsalam Aircraft Company, Northrop Grumman и Vinnell. Во время попыток фишинга электронные письма обычно были связаны с вопросами подбора персонала.

Эксплойт в WinRAR также будет использоваться другими

Эльфин — не единственная группа, которая знает об эксплойте в WinRAR . Хотя уязвимость, обнаруженная Checkpoint , была исправлена, у архиватора нет функции автоматического обновления. FireEye сообщает, что большинство компаний даже не знают о его существовании — в отличие от киберпреступников. По оценкам экспертов, число атак с использованием эксплойта в ближайшие годы увеличится. Версия WinRAR 5.70 недоступна, и рекомендуется, чтобы все скачивали и устанавливали ее вместо всех предыдущих.